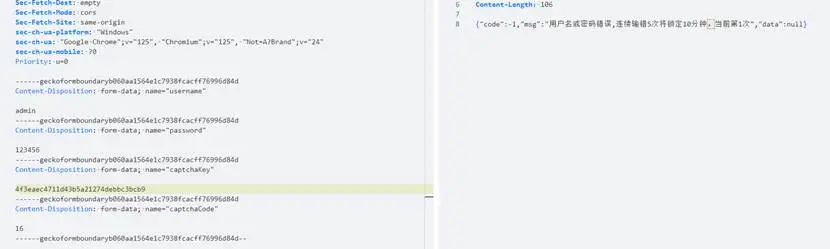

点击登录,发现验证码可复用,可以爆破

密码固定为123456,爆破一下用户,但是没有结果

找接口测一下有没有未授权,很可惜,都做了鉴权.

深入测试

注意到网站的标题为xxxx后台管理系统,猜测它是某一个小程序的后台,尝试搜索小程序xxx,发现了小程序资产

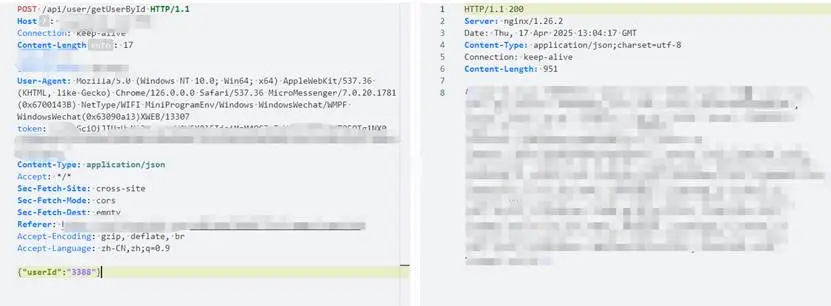

一般小程序都有微信一键登录,可以测小程序里面的功能,或者拿小程序的鉴权值去测试后台的接口,网站没有做好权限校验的话很容易出漏洞。

但很可惜,该小程序不能一键登录

注意到要输入工号,在浏览器搜索了一番,也没发现工号的格式是怎样的,密码固定为123456,爆破一下,发现了存在一个工号111

尝试爆破工号1-9999,发现了两个弱口令账号

3388,123456,1350,123456

注意到如下一个数据包,响应的是当前用户信息,其中包括身份证等敏感信息

直接遍历userId,存在越权查看其他用户信息

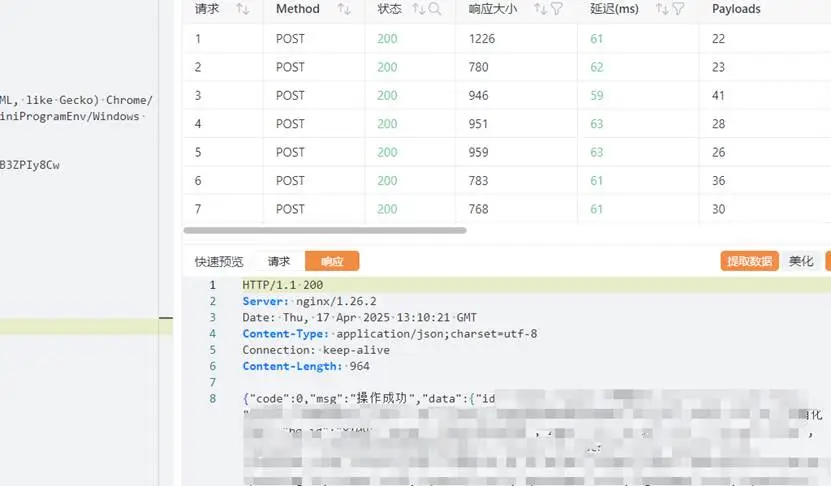

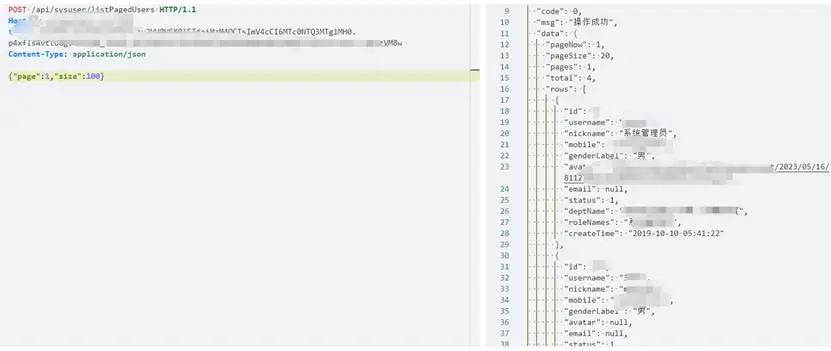

请求包上带上小程序的token,测试一下后台的接口,返回了四千多条用户的数据,同样包含身份证等敏感信息。

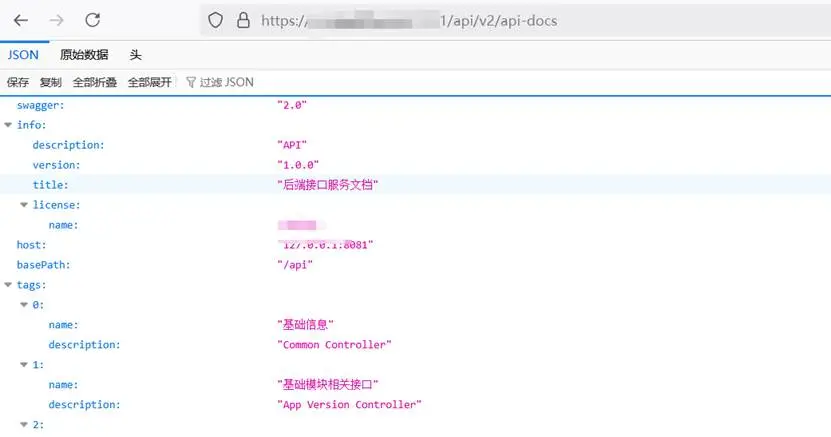

扫了一下目录又发现api接口文档漏了

/api/v2/api-docs

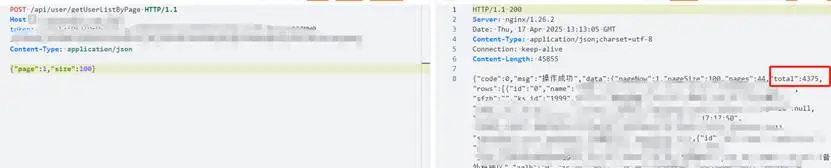

局势一下子明朗起来了,/api/sysuser/listPagedUsers接口返回了系统后台用户的信息,但是没有密码

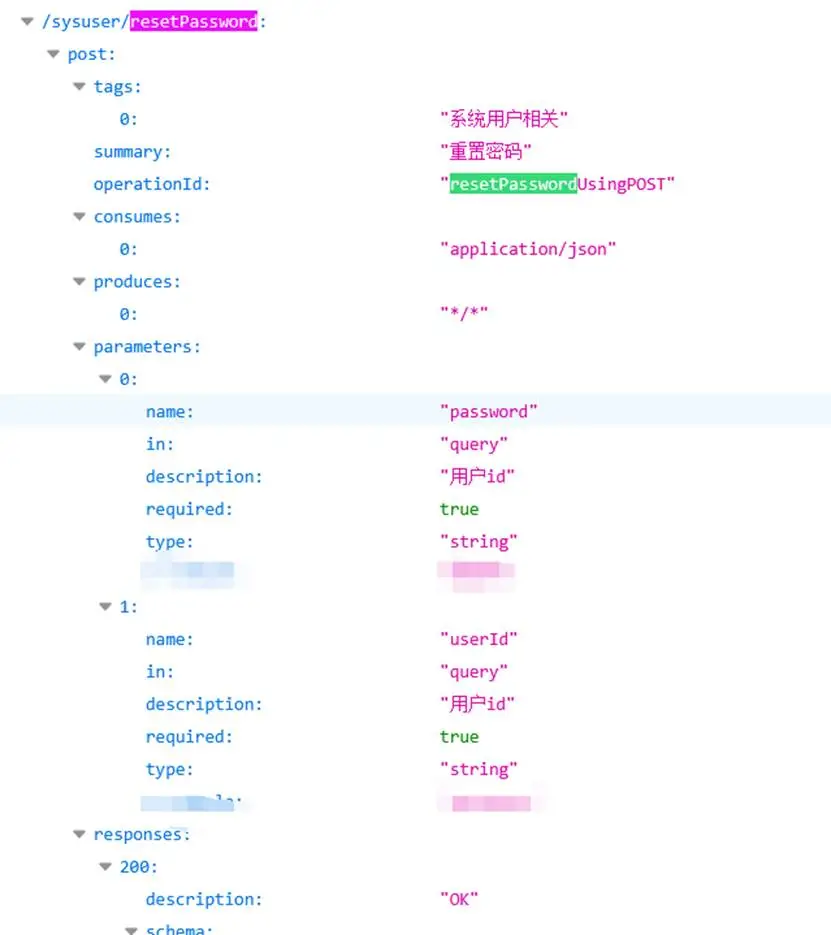

继续翻,发现一个重置密码的接口,不用输入旧密码,只需传入新密码、用户id即可。

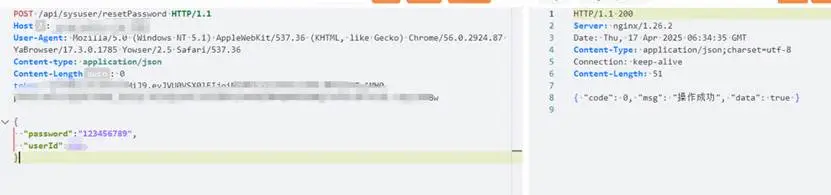

构造数据包,修改系统后台用户的密码为123456789,响应“操作成功“。

果然,也是成功登录,获取后台管理员权限。

没有回复内容