成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

僵尸网络入侵 9,000多个华硕路由器,添加持久 SSH 后门

超过 9,000 台华硕路由器受到名为“AyySSHush”的新型僵尸网络的攻击,据观察,该僵尸网络还针对思科、D-Link 和 Linksys 的 SOHO 路由器。

成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

2025 年 3 月中旬, GreyNoise 安全研究人员发现了这一活动,他们报告称,该活动带有民族国家威胁行为者的特征,但尚未确定具体的归因。

威胁监测公司报告称,这些攻击结合了暴力破解登录凭证、绕过身份验证和利用旧漏洞来危害华硕路由器,包括 RT-AC3100、RT-AC3200 和 RT-AX55 型号。

具体来说,攻击者利用一个被跟踪为CVE-2023-39780 的旧命令注入漏洞来添加他们自己的 SSH 公钥,并启用 SSH 守护进程来监听非标准 TCP 端口 53282。这种修改允许威胁行为者即使在重启和固件更新之间也能保留对设备的后门访问权限。

另一份相关报告解释道:“由于此密钥是使用华硕官方功能添加的,因此此配置更改在固件升级后仍会保留。”

“如果您之前曾遭受过攻击,升级固件将不会删除 SSH 后门。”

此次攻击特别隐蔽,不涉及任何恶意软件,同时攻击者还关闭日志记录和趋势科技的 AiProtection 以逃避检测。

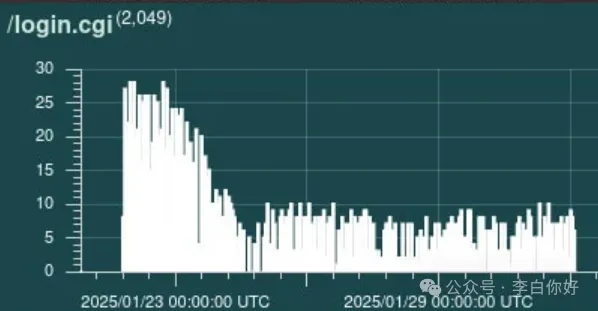

典型的情况是,过去三个月内仅记录了 30 个与此活动相关的恶意请求,尽管已有 9,000 台华硕路由器受到感染。

尽管如此,其中三个请求足以触发 GreyNoise 的人工智能分析工具,将其标记为需要人工检查。

该活动可能与上周披露的Sekoia 追踪的“恶性陷阱”活动重叠,尽管这家法国网络安全公司报告称,威胁行为者利用 CVE-2021-32030 攻击了华硕路由器。

在 Sekoia 看到的活动中,威胁行为者瞄准的是 D-Link、Linksys、QNAP 和 Araknis Networks 的 SOHO 路由器、SSL VPN、DVR 和 BMC 控制器。

AyySSHush 的具体操作目标仍不清楚,因为没有分布式拒绝服务 (DDoS) 或使用设备通过华硕路由器代理恶意流量的迹象。

然而,在 Sekoia 观察到的路由器漏洞中,攻击者下载并执行了一个恶意脚本,将网络流量从受感染的系统重定向到攻击者控制的第三方设备。

目前看来,该活动正在悄悄构建一个后门路由器网络,为未来的僵尸网络奠定基础。

安全建议

华硕已发布针对受影响路由器的 CVE-2023-39780 安全更新,但具体发布时间因型号而异。

建议用户尽快升级固件,并在“authorized_keys”文件上查找可疑文件和攻击者的 SSH 密钥(此处为 IoC )的添加。

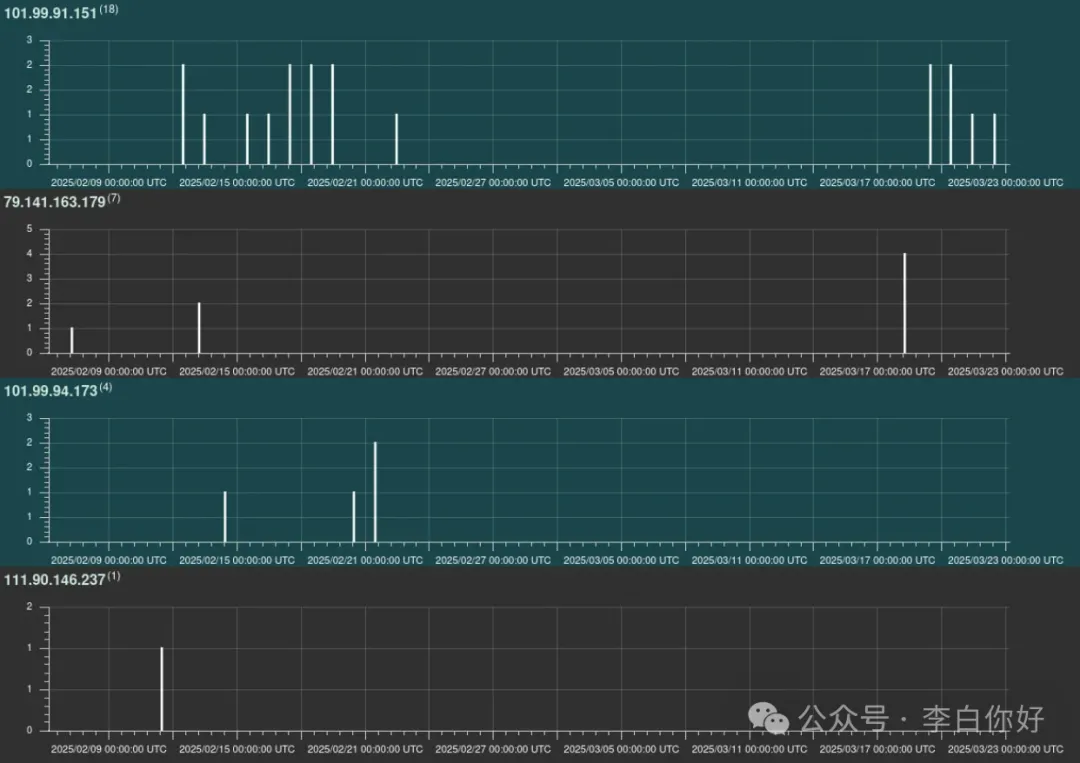

此外,与此活动相关的四个 IP 地址,应将其添加到黑名单中。

101.99.91.151

101.99.94.173

79.141.163.179

111.90.146.237如果怀疑存在泄露,建议恢复出厂设置,彻底清除路由器上的可疑信息,然后使用强密码从头开始重新配置。

没有回复内容