免责声明:由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

文章作者:TRY博客

参考来源:https://www.nctry.com/2386.html

1►

前言

2►

配置

1.先在官网下载64位的便携版

https://www.voidtools.com/Everything-1.4.1.1009.x64.zip2.然后在自己电脑上打开everything,配置好下面相关配置。

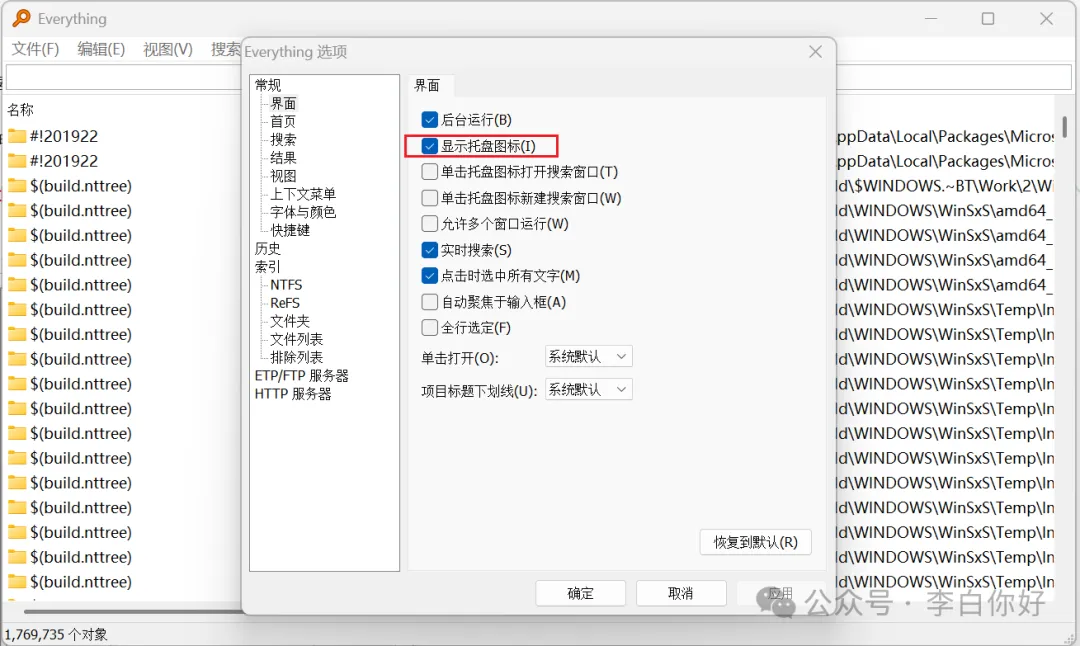

取消显示托盘图标

注意:如果不取消该选项的话,会在右下角出现一个比较显眼的everything图标,增加暴露的风险

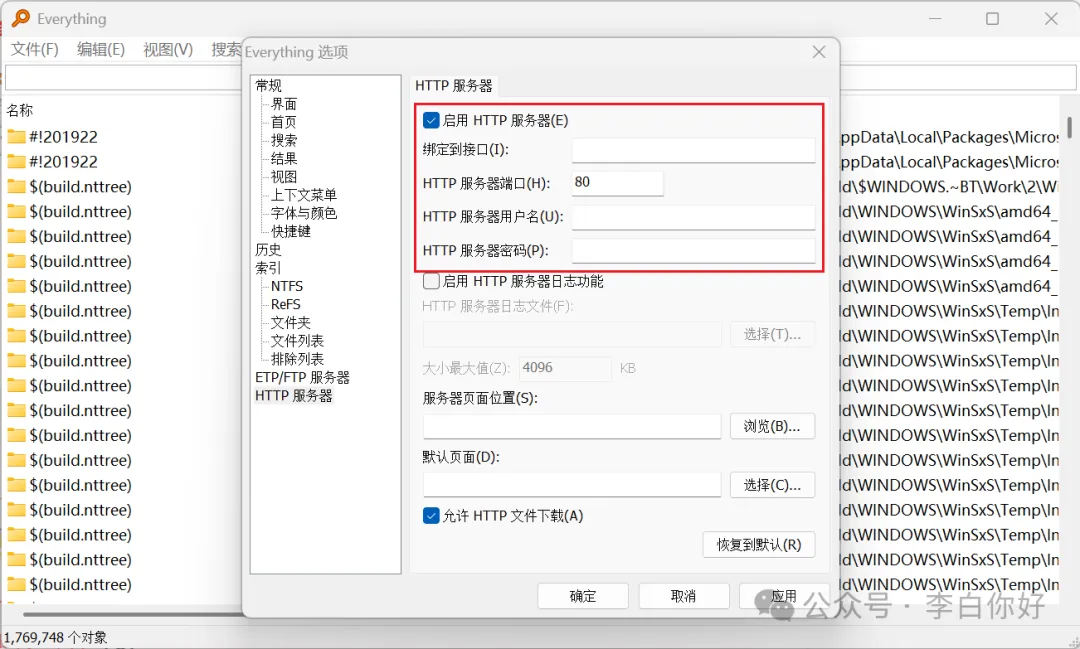

启用HTTP服务器

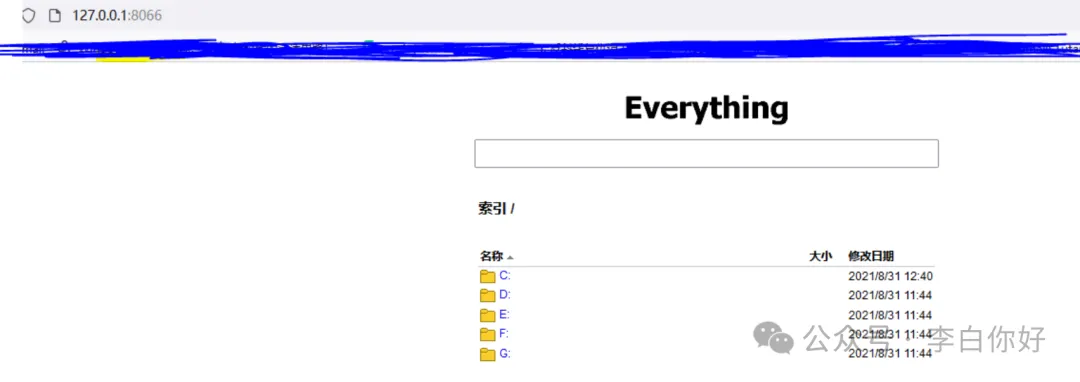

绑定的ip是127.0.0.1,这样的话相关杀毒软件就不会拦截,然后用frp把端口映射出来就完事了,账号密码可以根据自己的需求来设置。

3►

实现(UAC权限运行)

1.配置完相关设置后,在Everything的目录下会出现相关配置文件,如下图(我们只需要下面画圈的两个文件就可以了):

2.将Everything主程序和配置文件丢到目标电脑上。

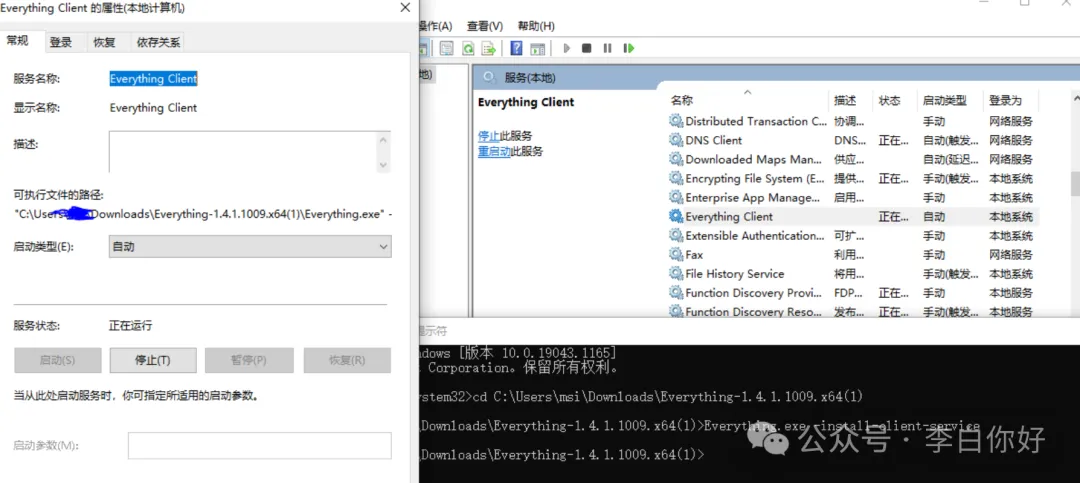

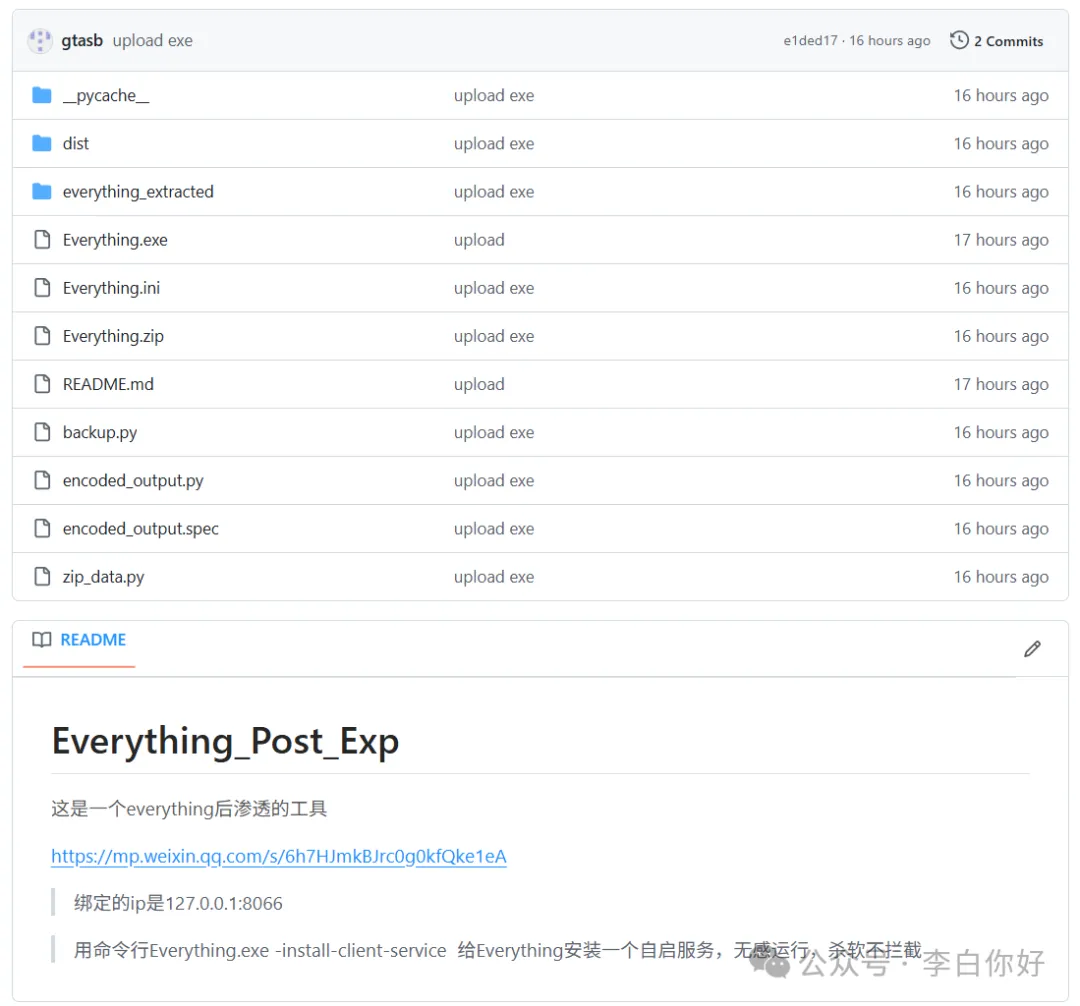

3.用命令行Everything.exe -install-client-service 给Everything安装一个自启服务,无感运行,杀软不拦截

安装服务得UAC权限

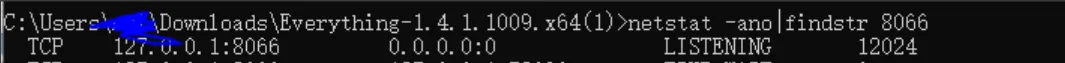

4.接下来服务就启动起来了,端口也打开了.

温馨提示

记得用frp把你设置的端口映射出来哦,Everything可在线看很多东西,也可直接下载,这不比cs啥的翻文件舒服?

4►

相关工具脚本

https://github.com/gtasb/Everything_Post_Exp

没有回复内容