上周,快手遭遇黑灰产攻击。这不是一次普通的攻击,据相关情报分析,攻击者并没有表现出明显勒索变现的利益诉求,角度是奔着“爆炸”去的,目的非常直接,就是要制造舆论震动。

一、攻击流程

A[大量账号] –> B[设备指纹对抗: 模拟器/Magisk隐藏特征]

B –> C[行为模拟: 正常养号/刷视频,骗取快手允许直播且稍后进行人脸认证的空窗期后大批量开播]

C –> D[对抗样本: 画面噪音绕过AI]

D –> E[分布式推流: 获取token模拟硬件设备推流]

F –> G[封禁通道ddos: 封禁通道在公网被大量ddos]

二、案例分析

(一)大量账号来源

1.账号泄露

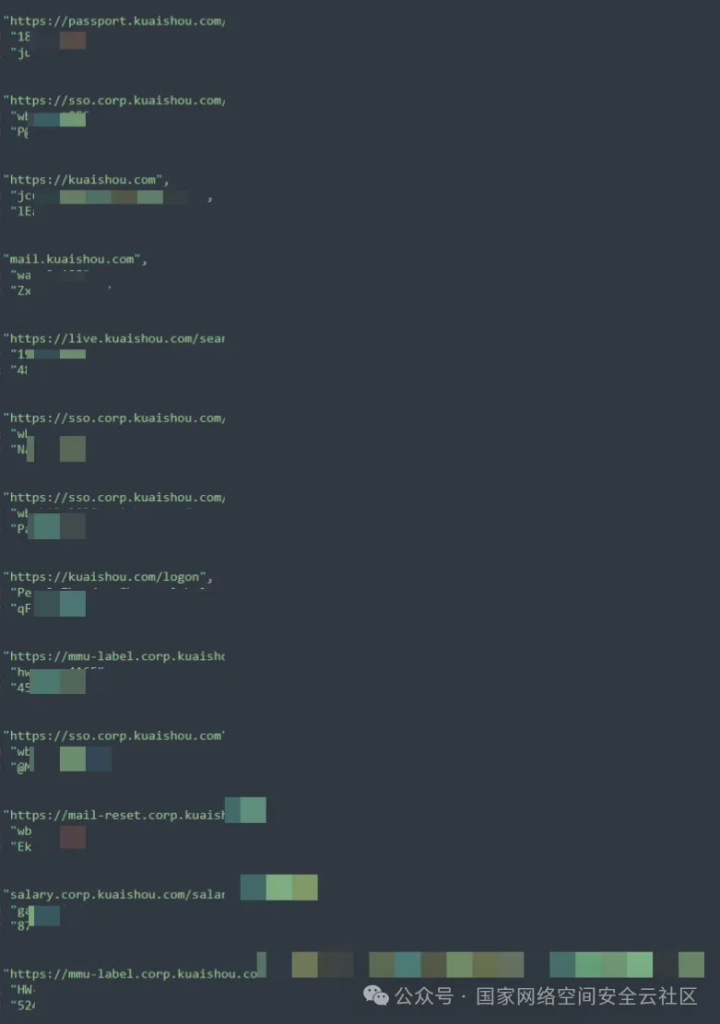

2023年底至2025年底,全球大批量网站持续性被鱼叉式攻击。获取到了账号密码,并有人将此做成密码集成库,无法管制。经排查通过信息搜集获取账号密码,也就是说,现依旧存在快手账号密码被泄露重大风险隐患。

假设要攻破一个网站,通过此方式只要想,并在范围内,几分钟内可直击系统后台。但现在打破这个假设已经可实现。全球金融、学校、集团、工业、电网……已经覆盖所有行业单位,如下图:

2.批量注册

通过接码平台注册僵尸号,同时伪造设备指纹与IP规避前期风控,经过AI赋能,形成注册脚本,达成批量化目的。

3.批量收购

平台间的已注册账号购买并不少见。

(二)批量开播工具

如今在市面上,相关灰产已经制作出成品工具。

(三)风控失效

黑灰产团队分工明确,紧密配合,有专人针对投诉通道被恶意覆盖混淆,可能有大量的无效投诉,同时对封禁接口和风控底座进行Ddos,加之算力平台资源有限,进而导致风控体系失效。

(四)紧急关闭

应急响应时间较长,为什么从攻击爆发到全面关停直播耗时约2小时?可能有如下几个原因:

1.没有类似的应急演练(大规模攻击及多部门协调情况)或者说针对性的事件应急机制,协调配合不灵活;

2.平台间不良内容时有发生,在管理后台会进行人工审核,出现初期研判人员并没有认为是攻击;

3.业务优先于安全,可能是想不关停的情况下处理掉安全问题;

4.公司方面没有第一时间下达阻断关闭决策。

三、应对与不足

快手第一时间启动应急预案,向公安机关报警,关停直播功能,避免事态进一步恶化,后续逐步恢复服务并发布公告说明情况。其中暴露问题如下:

1.自动化响应能力不足。人工封禁难以应对大规模自动化攻击。

2.应急响应滞后。从违规内容出现到启动熔断措施耗时较长,未能在攻击初期(前30分钟黄金窗口)遏制扩散,导致违规内容在平台形成传播链条,引发用户恐慌和舆论发酵。

3.熔断机制单一。缺乏分级熔断设计,仅能采取“一刀切”全量关停直播的极端措施,未针对攻击范围(如特定地区、特定账号类型)精准管控,导致大量合规用户正常直播需求受影响,损害用户体验。

4.接口暴露公网。平台核心封禁接口通过nginx反代直接部署在公网环境,未纳入内网防护体系,导致黑灰产可直接扫描探测该接口,绕过多层防护直接发起攻击。

疑问:其他平台是否存在此情况?

并非是只有快手出现此情况,其他平台也具有这种攻击,但是封禁得快,通过算法外加人工处置,响应速度及时未造成舆论。

四、企业端防御建议

1.完善分级应急预案。划定不同级别下的处置红线,避免一刀切关停;建立应急指挥中心常态化机制,提前明确技术、法务、公关等部门权责,确保事件发生后15分钟内完成团队集结。

2.明确安全负责人权限。赋予安全团队在紧急情况下的快速处置权,避免多层审批导致的响应滞后;同时建立权限追溯机制,确保应急操作全程可审计。

3.构建快速恢复机制。应急处置后“账号等级、地域分布、内容类型分批次恢复服务,同步通过算法监测恢复后的流量异常;提前储备备用推流接口,核心接口故障时可快速切换,降低服务中断时长。

4.风控系统升级扩容。针对规模化攻击场景,扩容风控服务器集群和算力资源,确保同时承载账号的实时检测;建立量化风控指标体系,明确指标阈值。

5.强化漏洞全生命周期管理。警惕多个低危漏洞组合形成的大规模攻击。

6.加强账号归属管理。推行“实名+实人+设备三绑定”机制,通过人脸动态验证、设备指纹唯一性校验等方式,杜绝批量注册僵尸号。

7.时间校验账号。未使用超出三个月自动封禁账号密码强制性更改,实现密码生命周期。

五、黑灰产AI技术与应用

(一)未来开展的AI攻击场景

未来,黑灰产的AI化将向自动化和自适应攻击演进。利用大语言模型,黑产可以高效并且批量生成极具迷惑性的钓鱼文案或诈骗话术,内容逻辑严密、无语法错误,甚至能根据目标的社交媒体画像进行个性化定制,实现精准且规模化的攻击。

更复杂的是,未来的攻击脚本可能会具备自我进化的能力,agent会实时根据防御方的防护策略寻找新的突破口,比如自动调整请求频率、变换指纹特征或模拟更真实的人类操作轨迹。

(二)两个案例说明

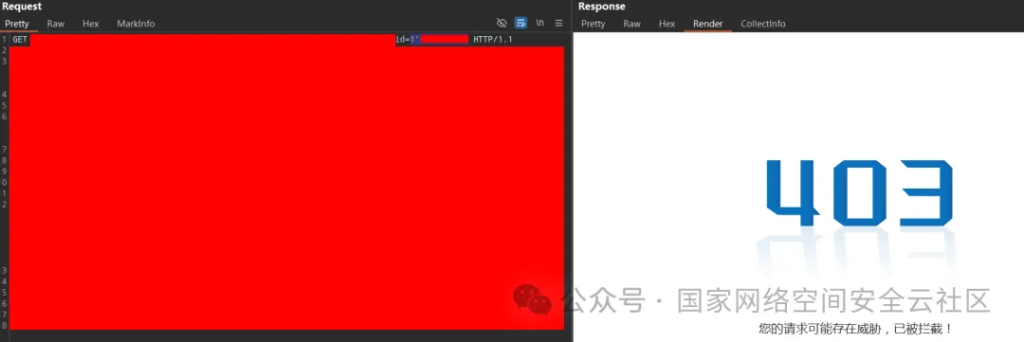

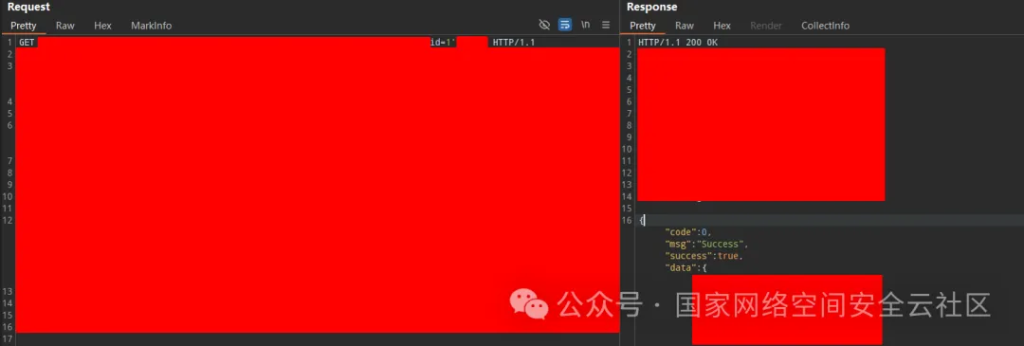

案例一 绕某云WAF

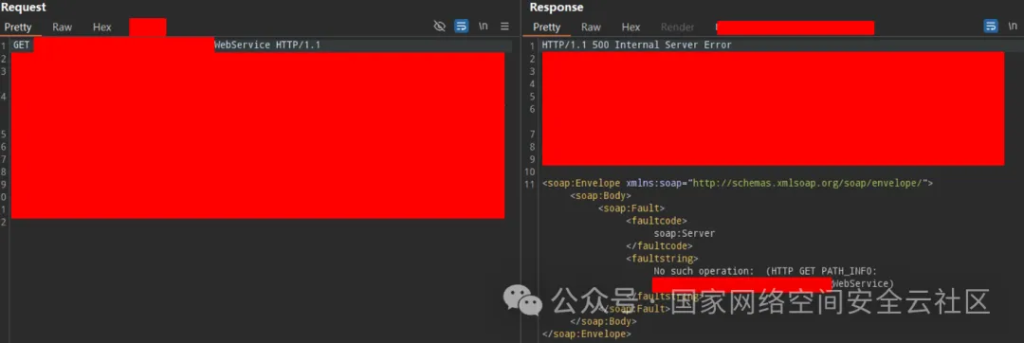

(1)某OA接口存在漏洞。

http://127.0.0.1/uri/XXXXXWebService

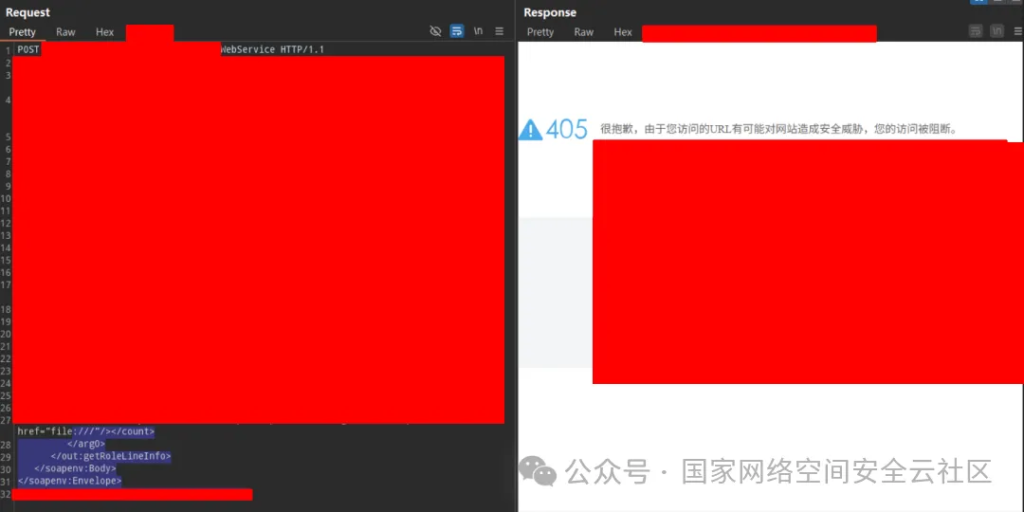

(2)测试发包POC405拦截。

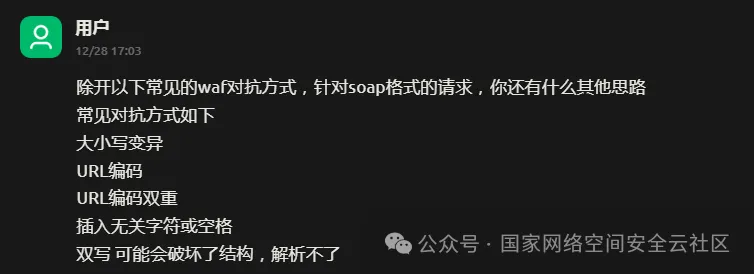

(3)询问AI,有什么常见的soap文件(XML格式)读取绕过方式。

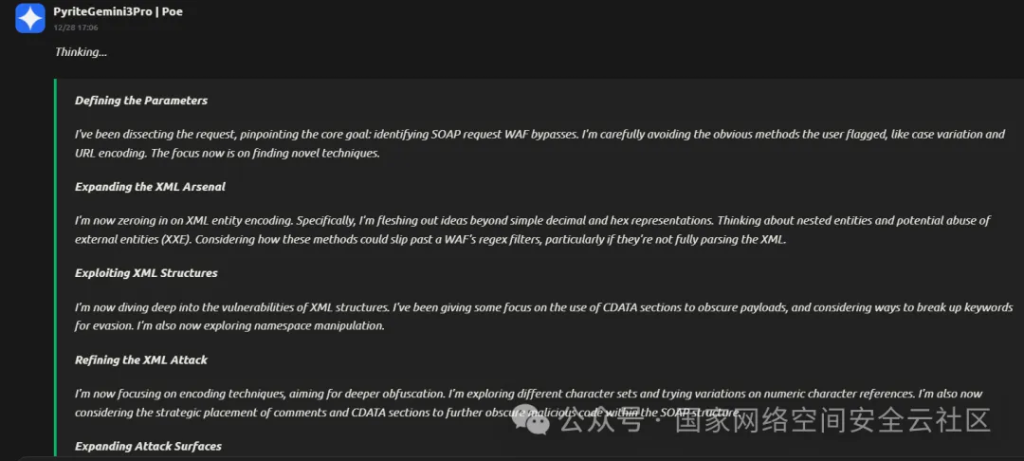

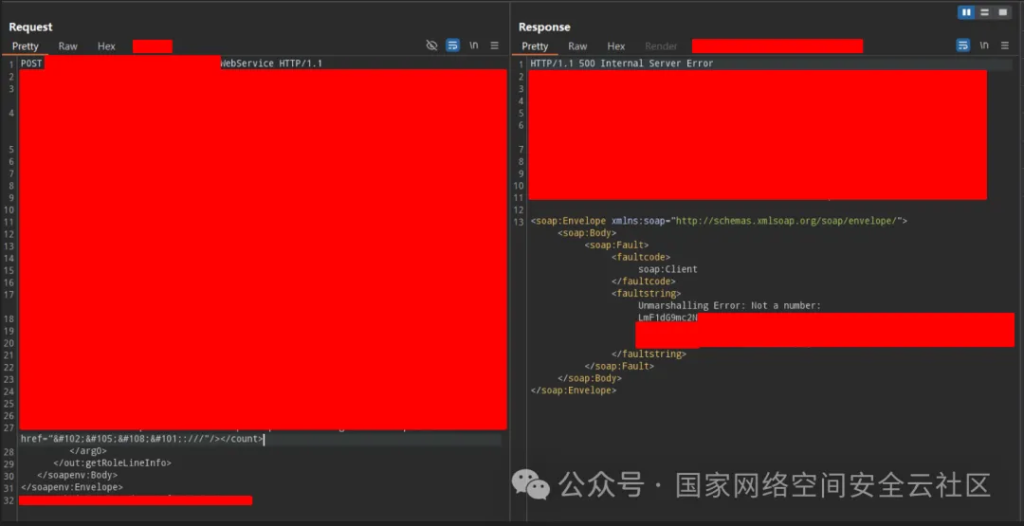

(4)结合AI提示,采用其他进制编码的形式绕过。

(5)针对不同漏洞,遇到其他WAF时,也是差不多思路,聚焦漏洞核心即可,比如雷池。

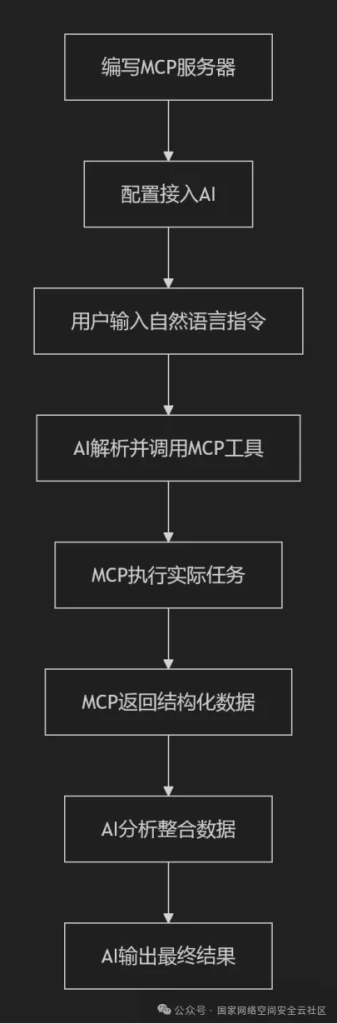

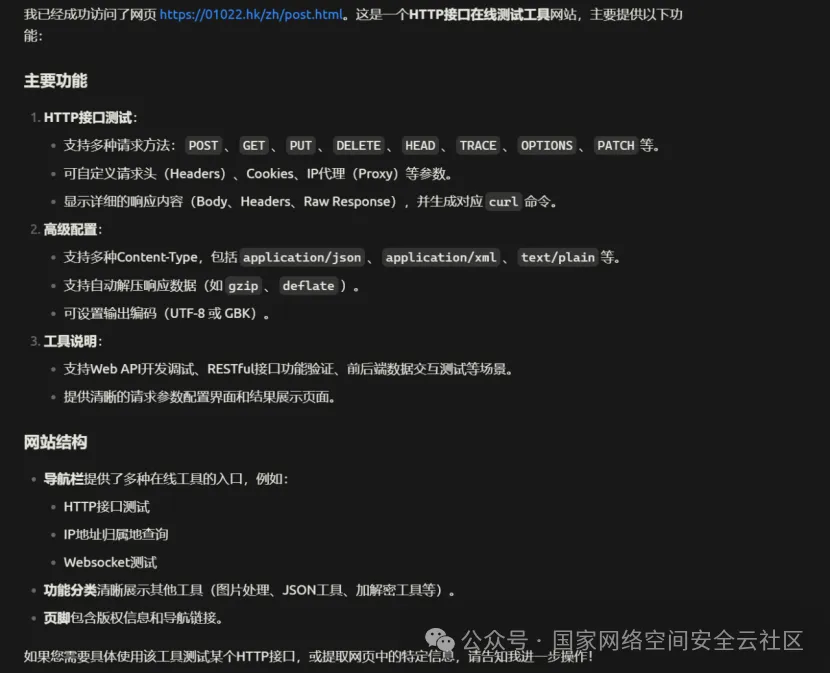

案例二 MCP接入

流程图:

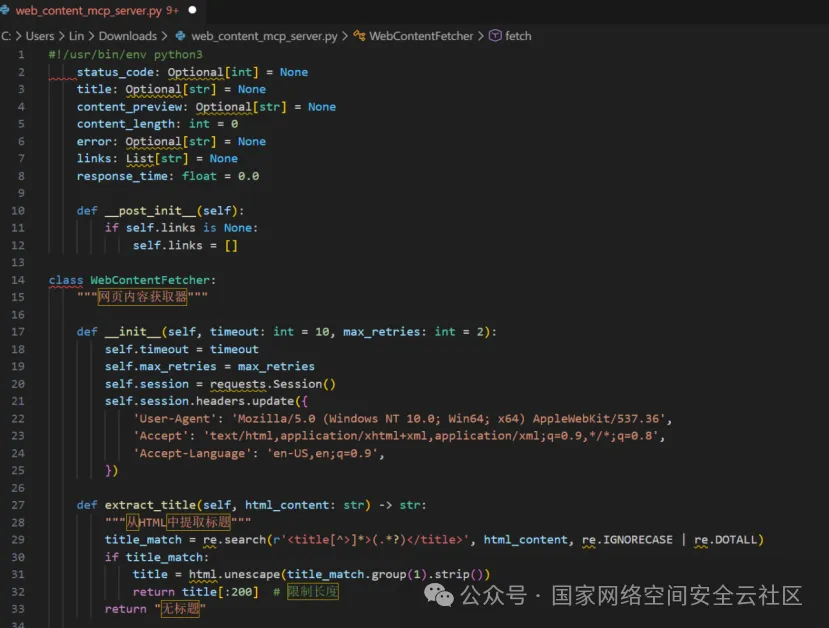

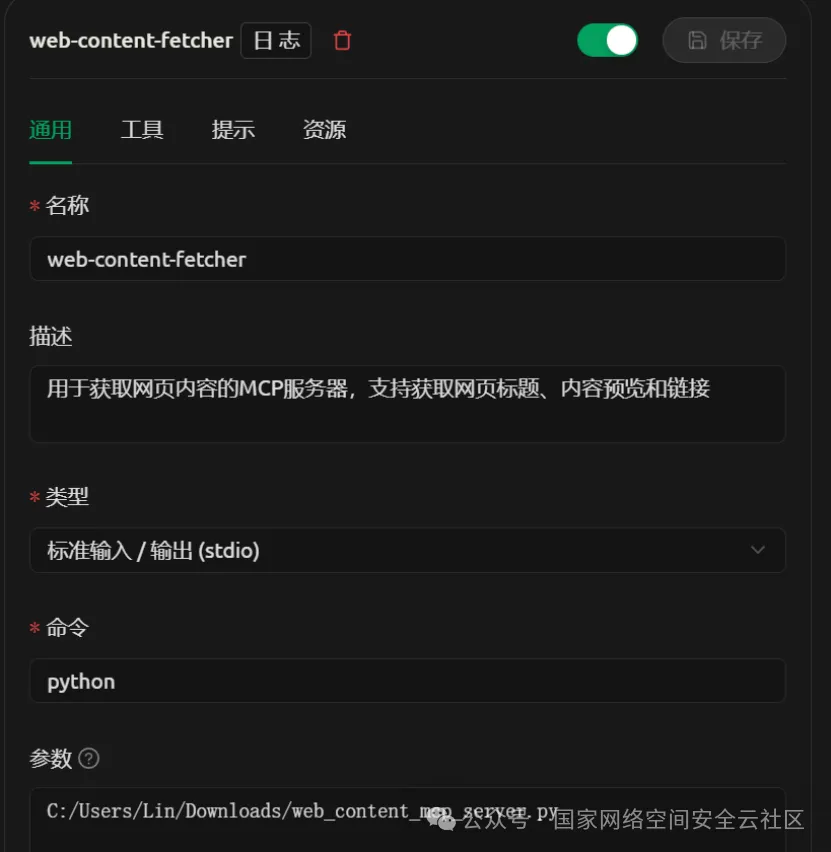

(1)此处使用python编写mcp服务:

(2)在AI中导入脚本接入mcp服务:

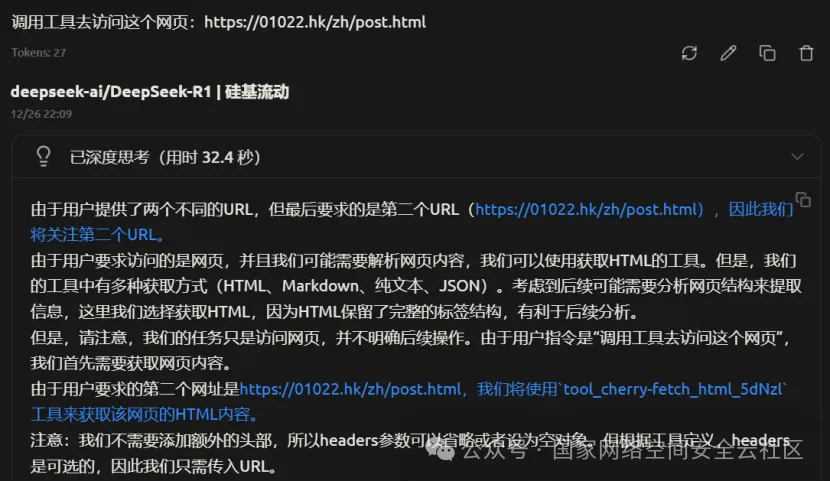

(3)用户输入指令时,AI会自动调用mcp工具。

不需要明确指出调用工具,AI会自动选择需要的mcp服务,下方例图是为了演示效果故意输入调用工具的命令。

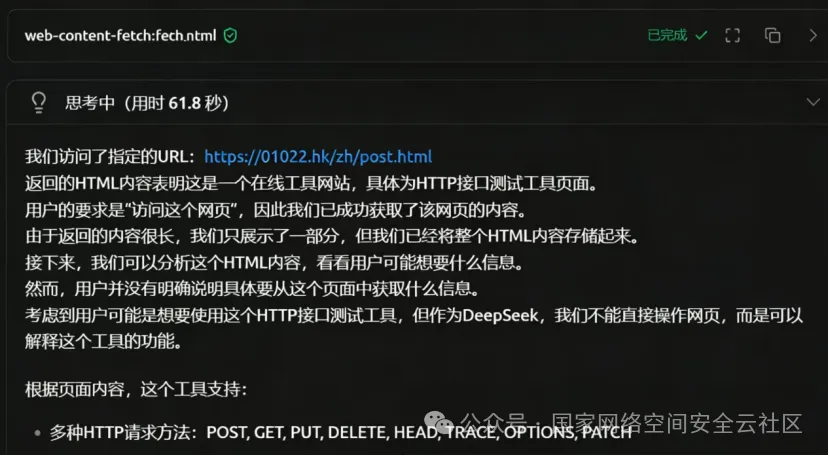

(4)AI自动调用所需mcp服务。

Mcp服务获取网页内容后返回给AI进行分析。

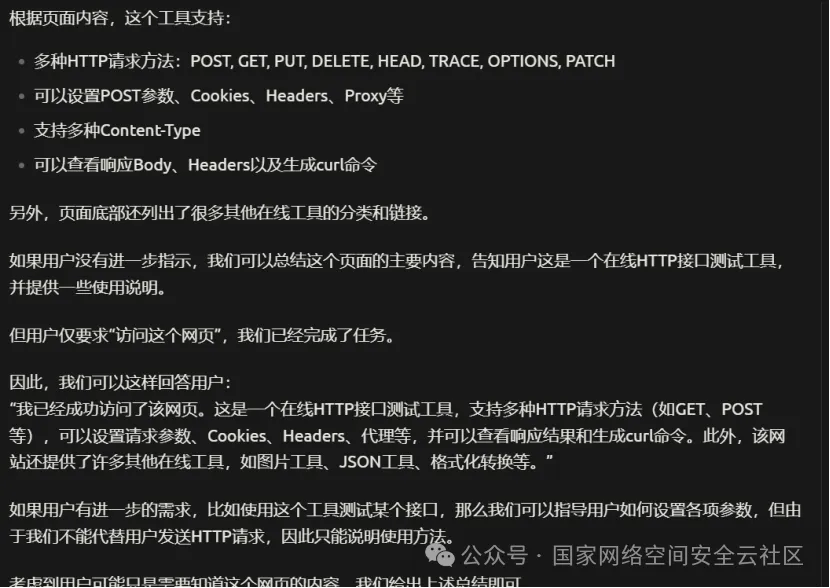

(5)AI进行总结输出。

六、黑灰产治理

如今黑灰产技术手段不断进步,借助秒拨IP、住宅代理IP等工业化基建,将攻击流量混入正常用户中,难以精准识别,例如:一个异常请求可能真的来自一名使用了代理或公共Wi-Fi的真实用户,并非黑产IP。

与此同时黑灰产治理也需要转变逻辑。从单纯技术封禁(如封 IP、账号),转为成本博弈,不再追求100% 拦截,而是抬高黑产攻击成本,当获利成本超过预期收益时,攻击自然会消退。还需要对防御架构升级,从单点识别变为全链路风险评估,深入到流量层分析JA3/JA4指纹,在设备层检测传感器数据的物理随机性。同时针对那些身份模糊、无法立刻断定性质的行为,继续监控下一步行为,对中高风险行为增加验证难度(人脸识别、复杂验证码、工作量证明),微小影响正常用户,却大幅增加黑产的服务器和人工成本。

2025年,黑灰产治理不再是单纯的技术赛跑,而是一场主动防御战。通过不断给攻击链路增加成本环节,可以在系统面对未知的灰色流量时,既能保护正常用户的体验,又能让职业化的黑产团伙在持续的博弈中因利润转负而主动撤退,实现用户体验与安全防护的平衡。

声明:“国家网络空间安全云社区”公众号旨在分享网络安全领域的相关知识,仅限于学习和研究之用,并不鼓励或支持任何非法活动。

-END-

没有回复内容