排序

微软服务器深夜宕机?

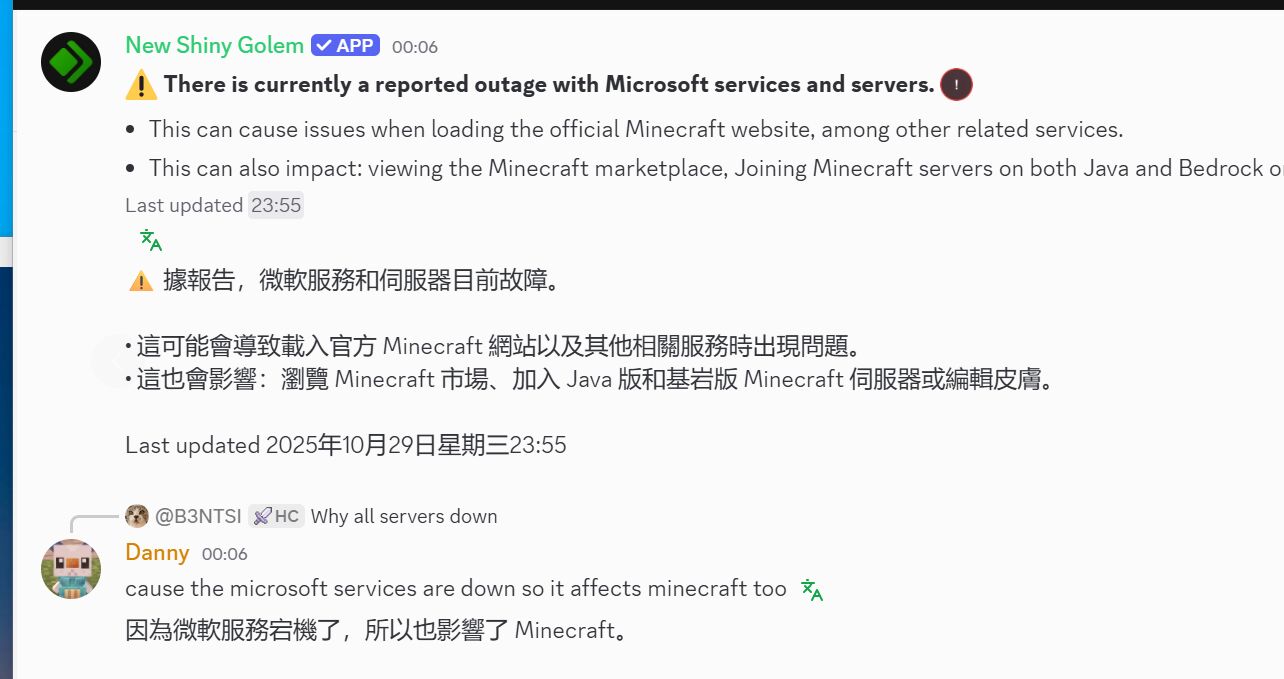

半夜的我,正在修我的世界服务器,突然服务器的报错越来越多“这怎么这么多报错???”看到控制台红红的一片,很是懵逼,但有一个连接超时,以为是机子连接不了外网但在进行一系列操作依旧报错...

网络安全技术标准的发展趋势

随着网络技术的飞速发展和信息化进程的不断加速,网络安全已成为全球关注的焦点。网络安全技术标准的制定和发展在保障网络环境安全性方面具有至关重要的作用。本文将探讨网络安全技术标准的发展...

网络安全培训课程的设计要点

随着互联网的飞速发展,网络安全成为企业和个人都不可忽视的重要环节。为了应对日益复杂的网络威胁,设计有效的网络安全培训课程显得尤为重要。这篇文章将探讨网络安全培训课程的设计要点,以帮...

企业内部网络安全文化的塑造

随着信息技术的发展和企业对数据依赖的增加,网络安全已成为各大企业关注的焦点之一。塑造一个强大的内部网络安全文化对于保护敏感信息和维持企业信誉尤为重要。本文将探讨如何有效塑造企业内部...

网络安全工具的评价与选购

在当今数字化的时代,网络安全已成为企业和个人不容忽视的问题。随着网络攻击和数据泄露事件的频发,选择合适的网络安全工具显得尤为重要。不论是防止恶意软件、保护敏感信息,还是确保整体IT环...

网络安全审计的流程与技巧

网络安全审计是评估和加强组织信息系统安全性的重要过程。通过审计,企业可以识别潜在的安全隐患,并采取适当措施进行整改。了解审计过程和技巧,可以帮助组织更好地保护其数据和系统。 一、网...

工业控制系统的网络安全解决方案

随着工业4.0时代的到来,工业控制系统(ICS)的网络安全已经成为工业单位最为关注的话题之一。ICS通常用于监控和控制工业设施的各项操作,包括电力、交通、制造和水处理等关键基础设施。然而,...

校园网络的安全管理与维护

在现代教育环境中,校园网络已经成为教学、管理和交流不可或缺的一部分。然而,越来越复杂的网络结构和不断增加的互联网威胁,使得对校园网络的安全管理与维护变得尤为重要。本文将探讨校园网络...

网络安全人才市场的供需分析

随着全球数字化进程的加速,网络安全成为维护国家利益、企业运营及个人隐私的重要领域。网络安全人才市场的供需关系因此显得尤为重要。本文将从市场需求、人才供应及未来趋势三个方面对这一问题...

网络安全测试实战技巧

在当今数字化时代,网络安全成为每个组织和个人必须重视的话题。为了确保系统的安全性,网络安全测试至关重要。本文将探讨一些实用的网络安全测试技巧,帮助您更好地保护您的系统和数据。 理解...