本人不太会逆向,只能通过在线沙箱结合虚拟机双击的形式进行样本的分析,还请佬们轻喷()

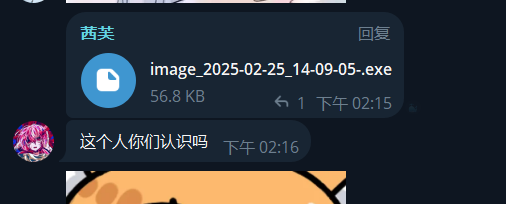

该样本来源于某飞机群聊中一个引人发笑的钓鱼:

未免太把人当傻子了,这么大一个.exe谁看不见啊(笑

不多说让我们来看看样本:

样本信息:

image_2025-02-25_14-10-05-.exe\

文件大小:56.82 KB

文件类型:PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

HASH

SHA256:6ef8af34c690fe7c1598ed6a73b4f5eafa1650016841ee891f4ce3992a809ee7

MD5:7d3d70bb097be8803ca1f142b24166df

SHA1:a838f2083bb7e7e59e9c61e91652aed6e58d5d17

微步链接:

https://s.threatbook.com/report/file/6ef8af34c690fe7c1598ed6a73b4f5eafa1650016841ee891f4ce3992a809ee7

https://s.threatbook.com/report/file/6ef8af34c690fe7c1598ed6a73b4f5eafa1650016841ee891f4ce3992a809ee7

样本360扫描miss

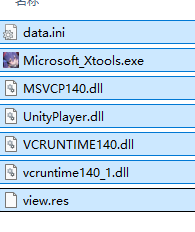

双击该样本,样本会从amazon的oss存储桶中下载衍生物到%Users%\【11位长度的随机名文件夹】,衍生物结构如下:

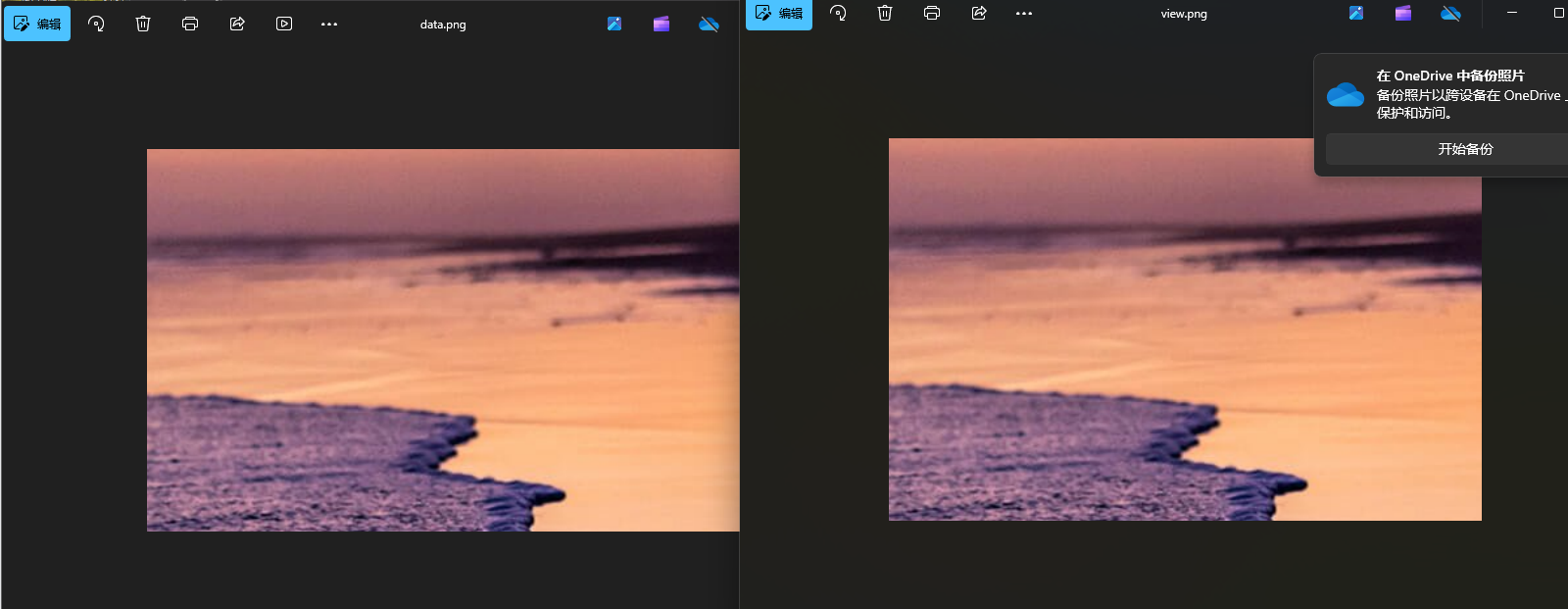

其中Microsoft_Xtools.exe为主要恶意程序。data.ini和view.res经查看确定为PNG文件。

但二者的大小并不相同,前者为551KB,后者为368KB。

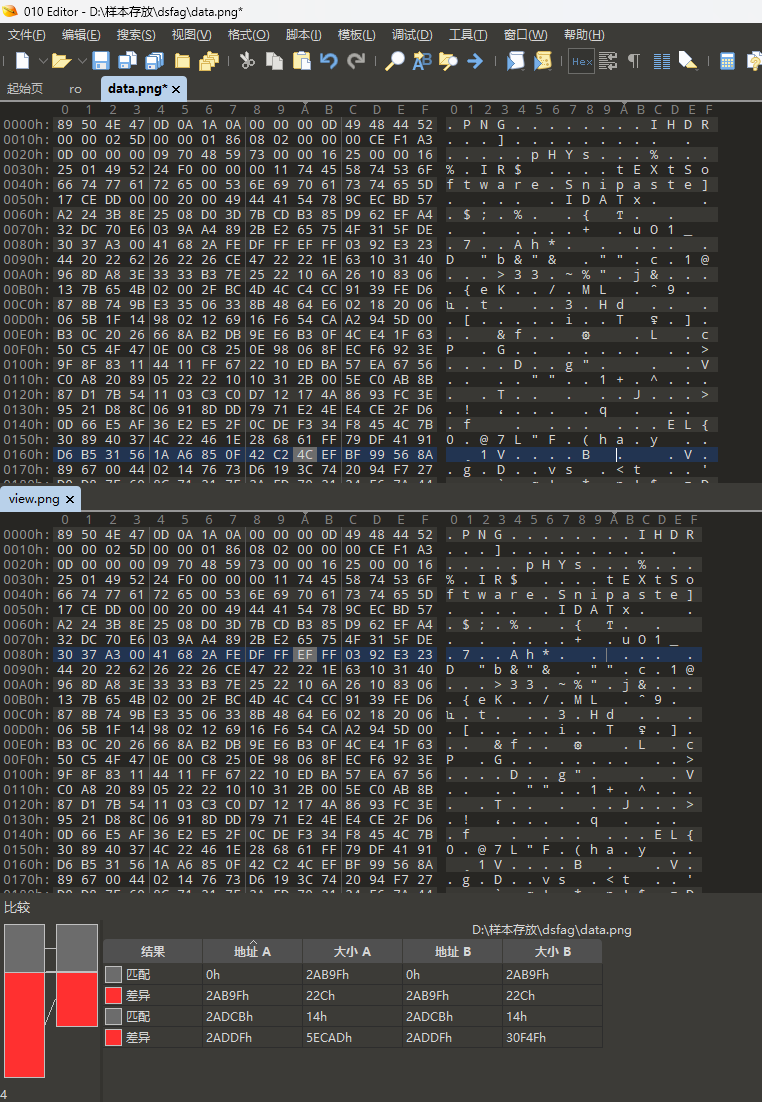

使用010Editior进行比较,结果如下:

笔者猜测大概率是二者都是恶意payload的一部分,通过拆分到不同的文件中来躲避查杀。

接下来关注Microsoft_XTools.exe。该文件详细信息如下:

Microsoft_Xtools.exe

文件大小:341.89KB

文件类型:PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

HASH

SHA256:873df30b92204204d860152cbc6784e167a78ddbd643bbec918f314aafec3f2b

MD5:58b4104495b166543884397497fe2243

SHA1:82c6d3104f59583e401a70ba15a9c68f79dd7909

同时该文件微步上最初上传日期为2月9日,安全软件暂无检出。

微步链接:https://s.threatbook.com/report/file/873df30b92204204d860152cbc6784e167a78ddbd643bbec918f314aafec3f2b

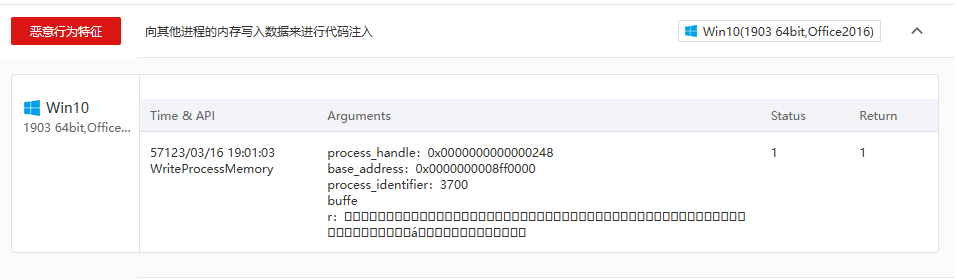

样本会注入explorer.exe,最终外联地址为27.124.17.7。

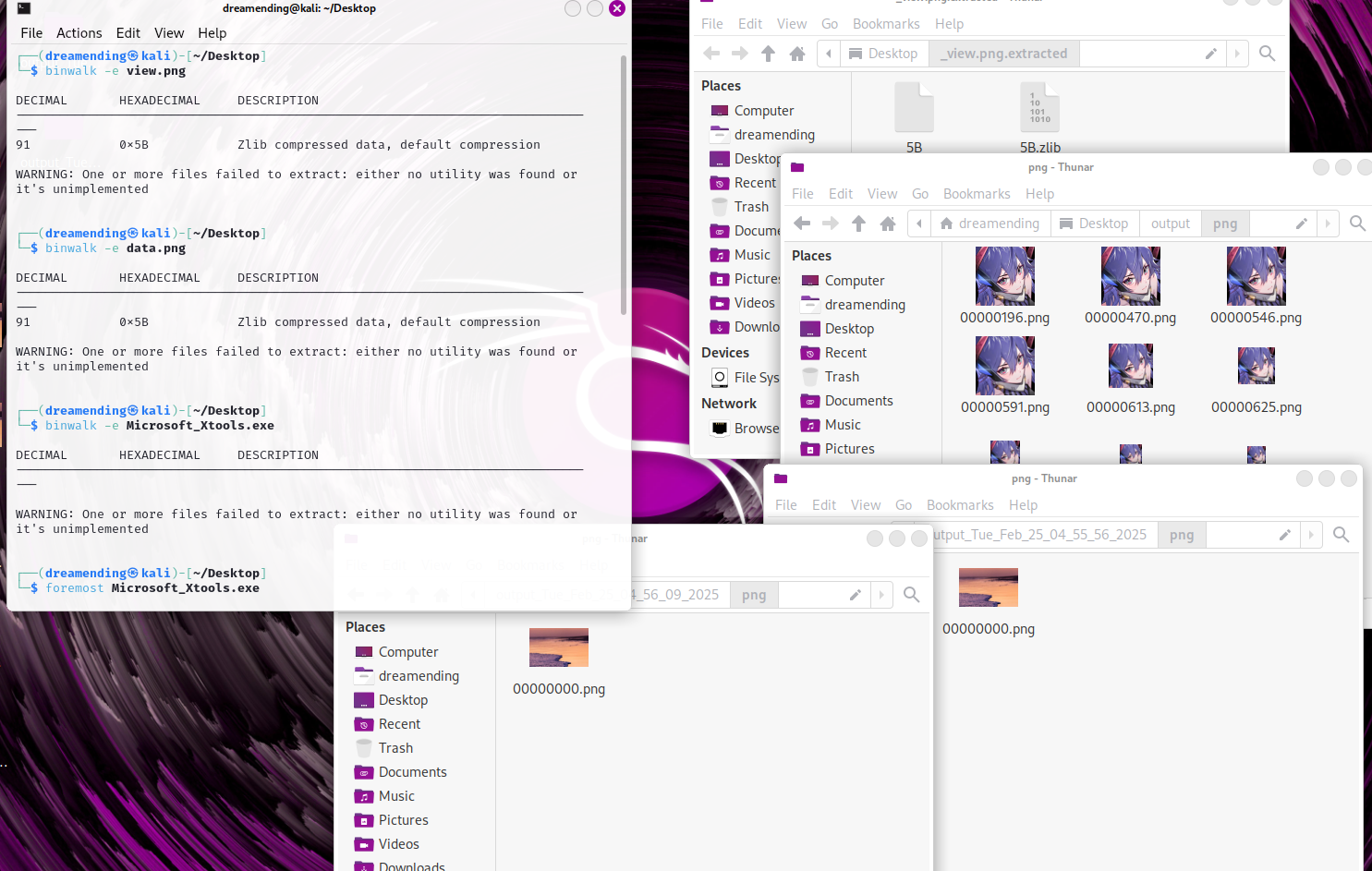

尝试在kali下分离可能存在的隐写类文件:

使用binwalk和foremost分离无果;

笔者的虚拟机终端安全软件关闭太过繁琐,故无法继续详细分析该文件的后续行为。同时笔者水平太差,没法使用其他方法分析,还望各位佬指点()

© 版权声明

THE END

暂无评论内容