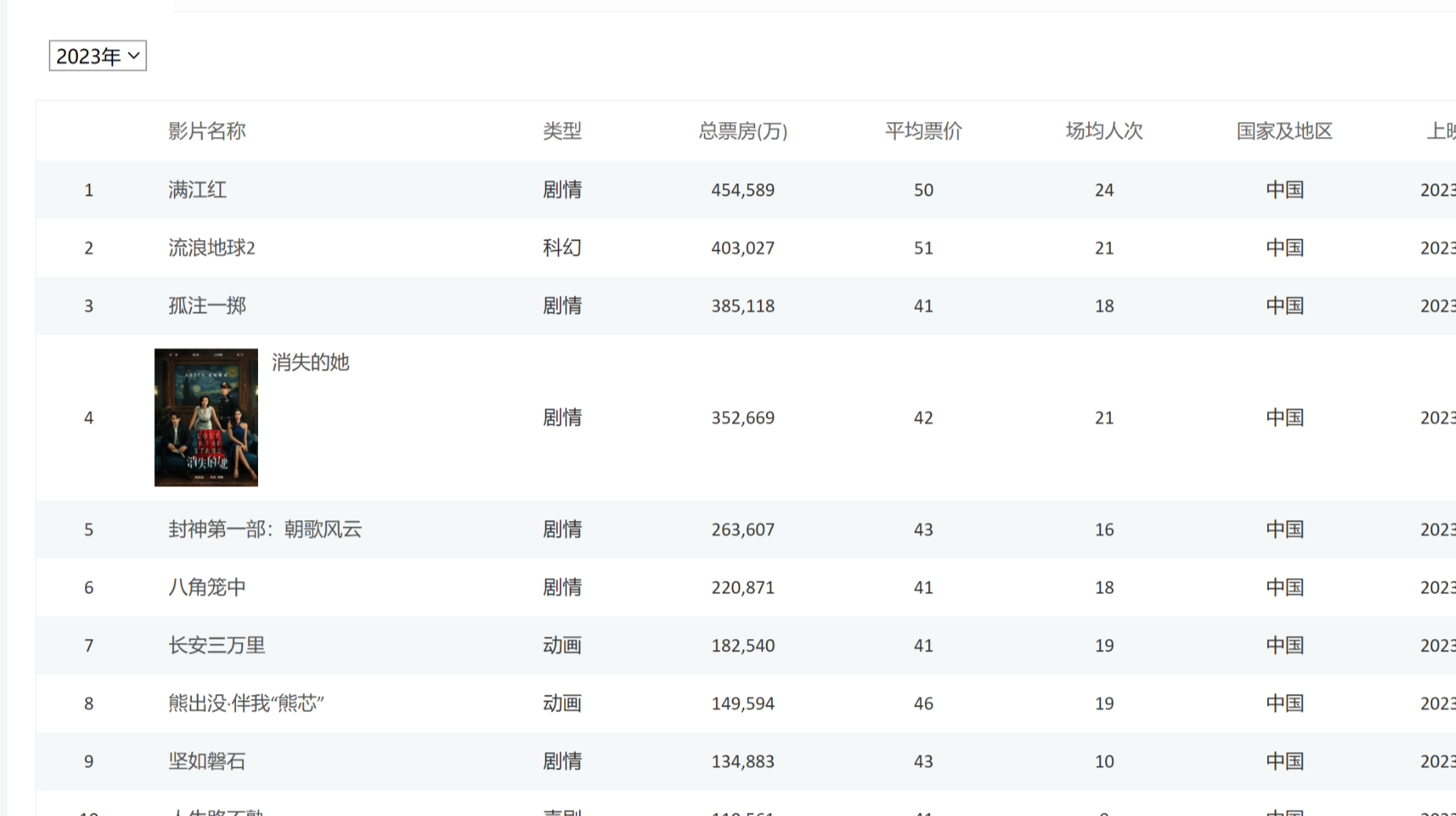

某电影网站

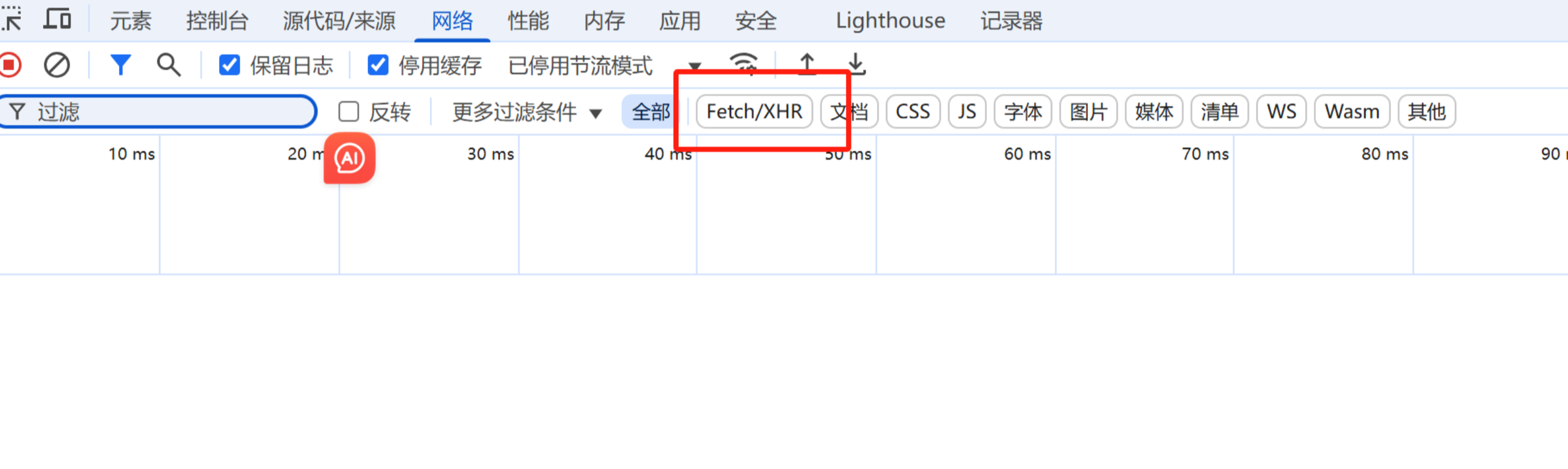

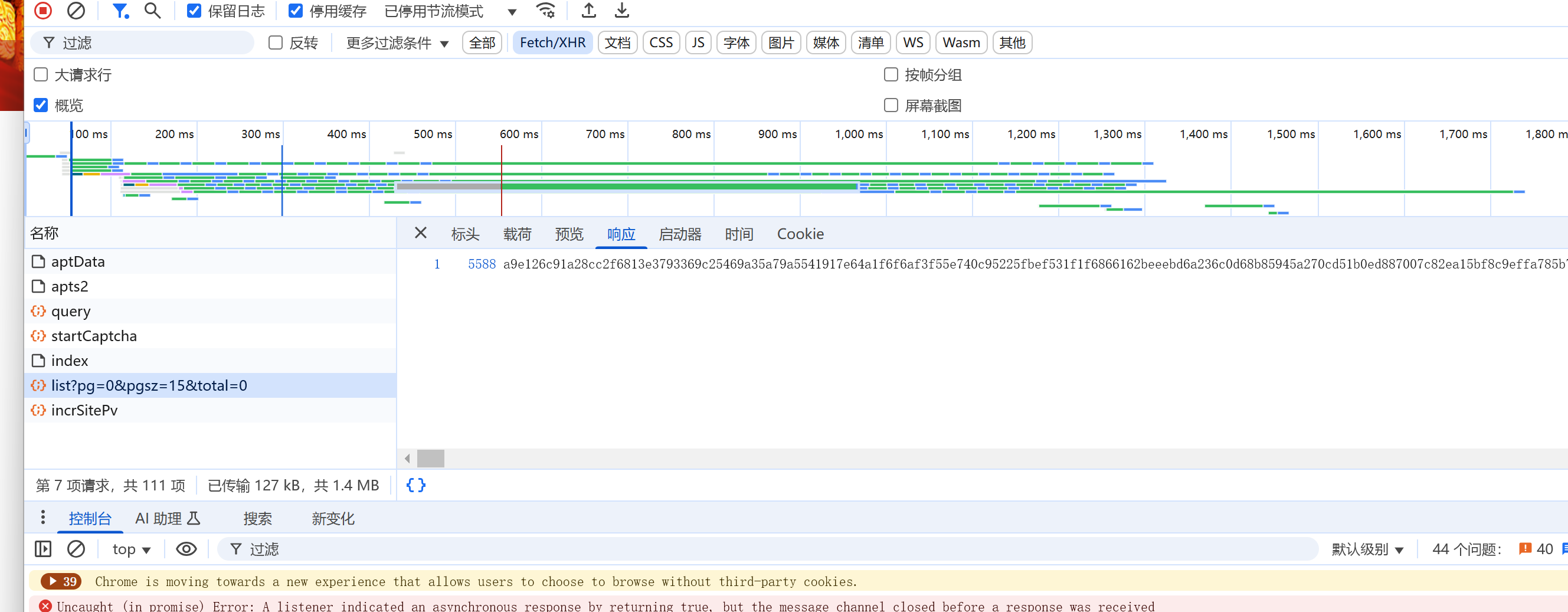

发现我选择不同的年份返回不同的页面 并且url不改变应该是采用了懒加载 可以看到就是发送了ajax异步请求

那么按上面所述 只需要获取ajax中的data就可以获取这里的数据

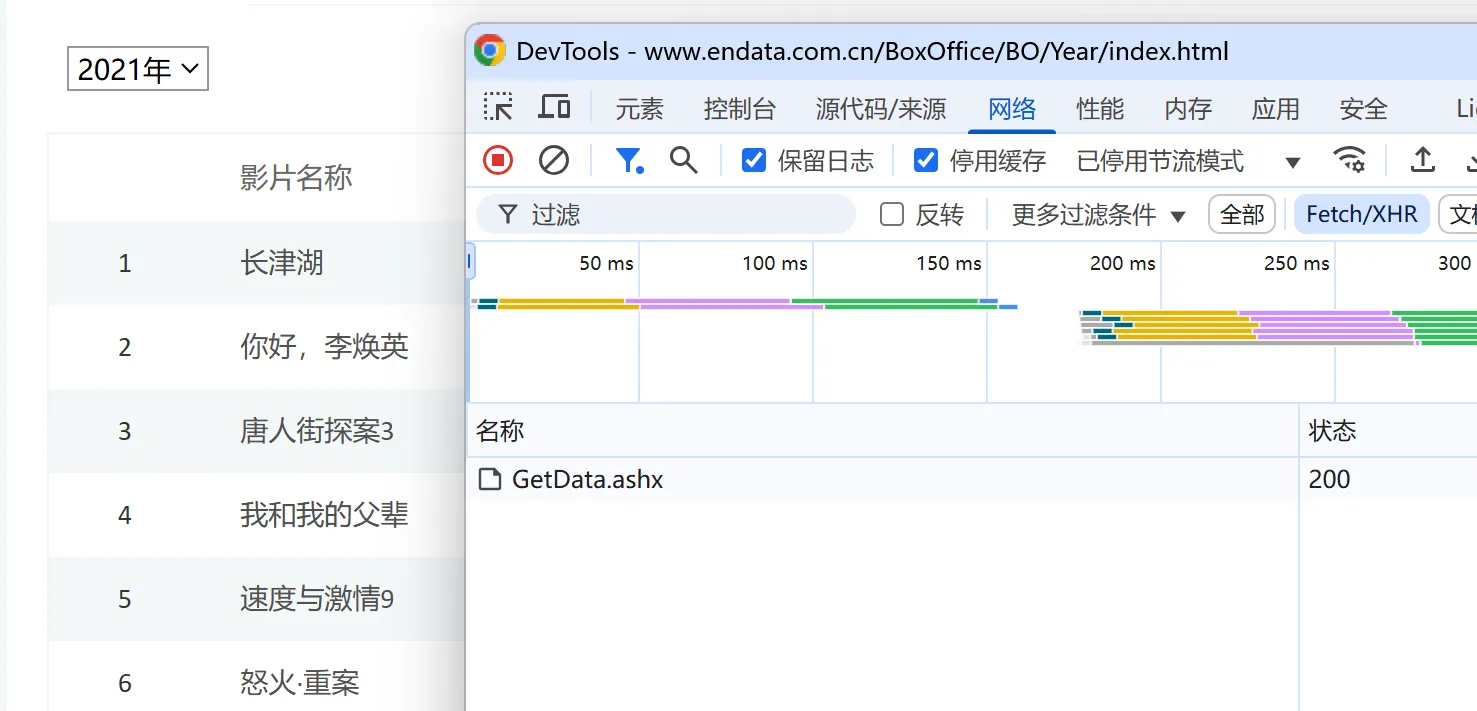

成功捕获到一个ajax请求

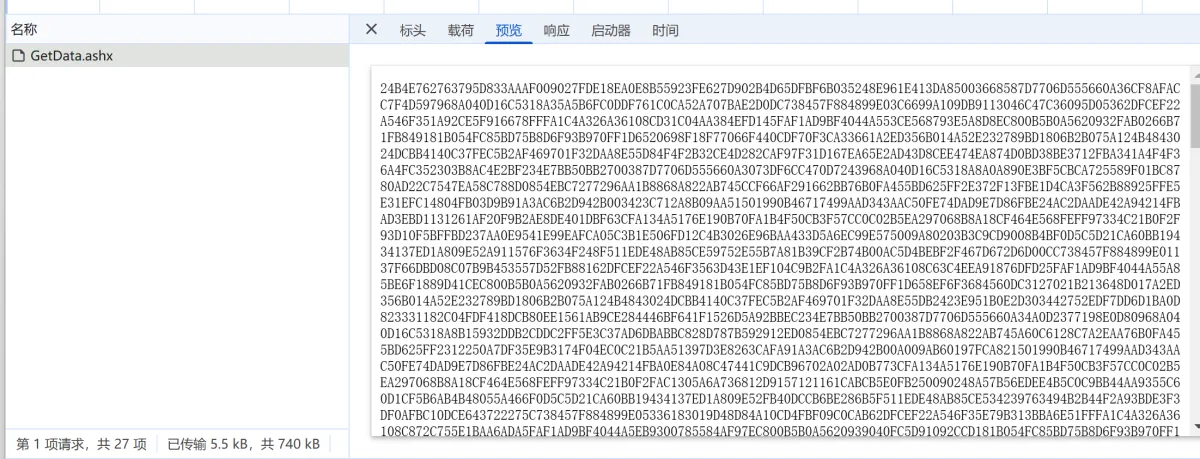

这样就找到加密数据了

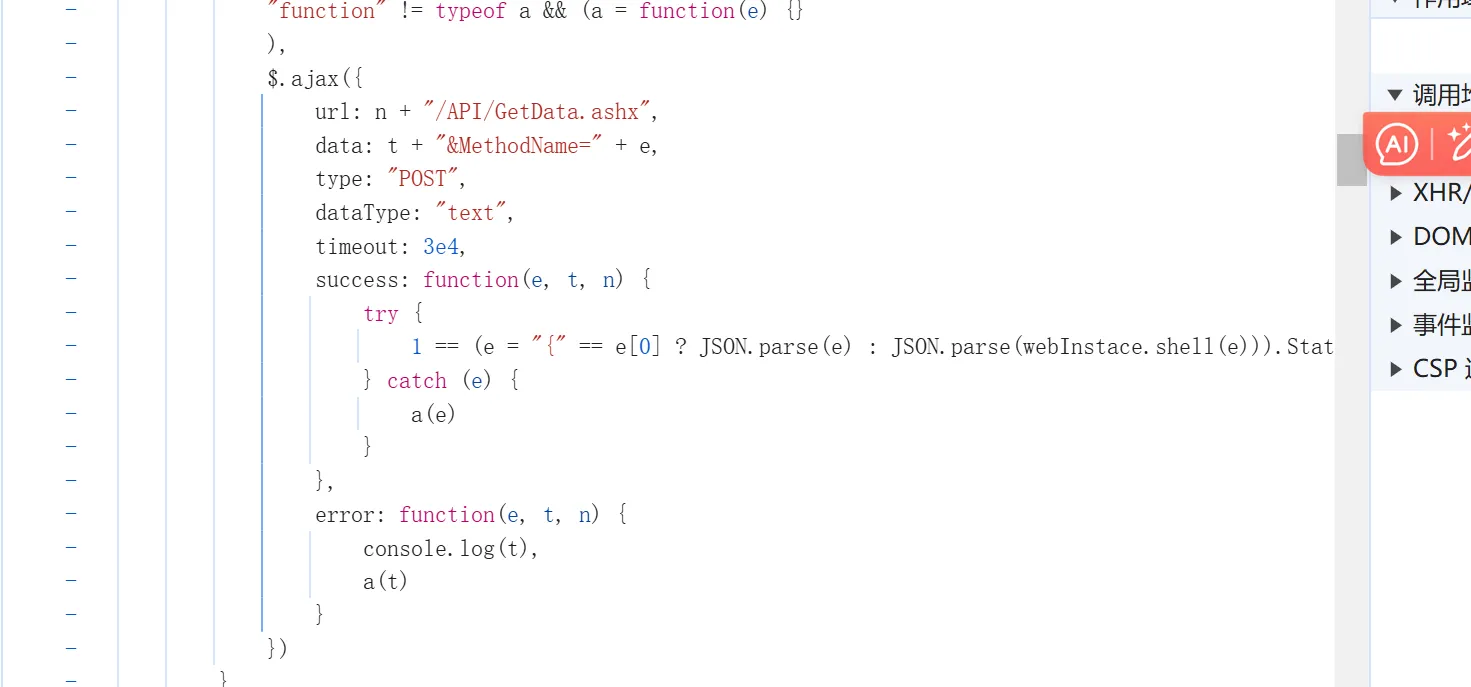

那么找到调用栈的ajax就可以找到哪里对数据进行加密

try下面的用了3目运算符 如果是执行第一个,否则执行第二个

1=1?a=b:a>b

发现ajax请求 e则是data数据 断点调试 最后发现这里的webxxxx.shell是解密函数

接下来跟进去抠js即可

© 版权声明

THE END

暂无评论内容