最新发布第10页

排序

常用社会工程学技巧

一,信息收集我们可以借助搜索引擎或是各种平台来对于渗透的目标进行信息收集,信息收集可以用于各种方面,比如获取后台账号,找寻后台地址。还可以用其对于文件以及视频,ip的来源去进行一个溯源...

opsec-保护自己,对抗追踪

22年opsec指南有些观点已经过时 inviZible项目,加密dns,ipzeronetX,安卓端对端加密邮件https://zeronet.io/官网IMEI Masker修改imei,root或虚拟机使用原创,转载请标注阻击者联盟

浅谈OSINT的思路与利用

近年来,开源情报 (OSINT)软件正在成为收集公共信息的越来越重要的工具。此类软件允许用户从各种来源(例如搜索引擎、社交媒体资料和政府记录)收集易于访问的个人和组织数据,目的是创建全面...

Exchange邮件系统ProxyShell攻击链复现小记 By 年姐

Exchange邮件系统ProxyShell攻击链复现小记,阿根廷某军队邮服系统渗透实战之前写了关于手法的那个心得,对于如何从中危漏洞到getshell这一块没有举出详细例子解释,最近又遇到了一个阿根廷军队...

我仅使用 ChatGPT 提示创建了一个无法检测到的渗透漏洞

ChatGPT 是一种强大的 AI 语言模型,可以根据提示生成人类文本,使其成为各种自然语言处理任务的有用工具正如我之前提到的,其中一项任务是编写代码。所以,我心想,有没有可能只使用 ChatGPT ...

人工智能:SECaaS 如何改变信息安全 (IS) 领域的游戏规则

科技的飞速发展,给我们的生活带来的不仅是便利和舒适,也带来了新的威胁。信息安全是风险最高的领域,而这正是安全即服务 (SECaaS) 脱颖而出的地方——一种全面的方法,正在改变关于数据保护...

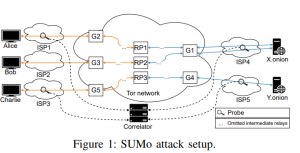

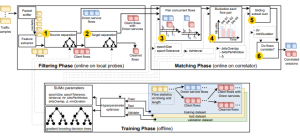

研究者们正在利用sumo攻击来对抗tor的匿名性

Tor 是当今使用的最受欢迎的匿名网络之一。它抵御流关联攻击的能力对于提供强大的匿名性保证非常重要。然而,对 Tor 洋葱服务(以前称为“隐藏服务”)进行流关联攻击的可行性仍然是一个悬而未...

口算base64

Base64是一种基于64个可打印字符来表示二进制数据的表示方法。由于2的6次方等于64,所以每6个比特为一个单元,对应某个可打印字符。3个字节有24个比特,对应于4个Base64单元,即3个字节可由4个...

记一次SRC的前台 sql 注入漏洞

在信息收集时发现一个登录框http://xxxxx/login存在前台 sql 注入漏洞正常访问http://xxxxxxxx/login/sys/user/list?limit=10&offset=0&username=&deptId=&name= 会跳转到登录...

众测下的SQL注入挖掘

常用手法:单引号报错,双引号正常(对比返回长度)可能存在注入,然后判断数据库类型,套用各数据库语句函数,证明有注,之后可以放入 sqlmap 中跑出注入或者自己写脚本来跑注入存在点:1 常见的...